Apa itu Protokol Parano? Mari Memahami Sejarah Enkripsi

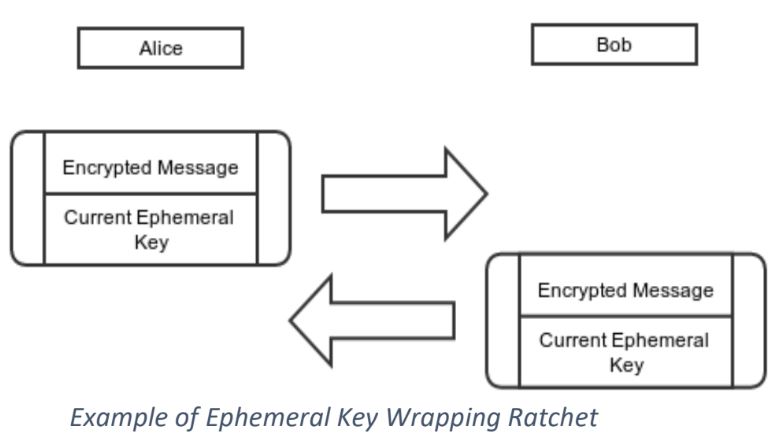

Protokol Parano menggunakan kombinasi dari empat algoritma asimetris yang berbeda terkenal yang digunakan dalam teknik yang sangat disengaja untuk meningkatkan ketahanan komputasi yang ada. Ini adalah protokol kriptografi post-quantum yang dirancang untuk menggagalkan serangan keamanan tingkat tinggi yang kompleks. Penggunaan baru dari algoritma tersebut memperkenalkan proses pembuatan kunci variabel yang berkelanjutan dan variabel, menciptakan tantangan komputasi multidimensi untuk melawan serangan brute force komputasi. Kematangan dan stabilitas skema enkripsi asimetris sendiri sangat efisien dan tangguh dengan ukuran kunci yang kecil dan masuk akal bila digunakan sendiri. Ketika dikombinasikan untuk menyediakan fungsi pembungkus kunci sementara yang secara terus-menerus ratchet selama fase pesan, muatan pesan keseluruhan menjadi transmisi yang sangat aman dengan mekanisme anti-cryptanalysis yang melekat.

Itu Protokol Parano dikembangkan oleh Paranotek, sebuah perusahaan yang menangani berbagai produk mulai dari mengamankan penyimpanan data, berbagi, dan pengiriman pesan instan ke berbagai alat utilitas perangkat lunak yang didasarkan pada protokol keamanan tahan komputasi pasca-kuantum.

Pengguna alat enkripsi data-sentris Paranotek memungkinkan organisasi untuk mengatasi ketidakcocokan keamanan berbasis peran antara vendor TI dan beberapa penyedia data untuk menerapkan kontrol akses wajib (MAC) versus kontrol akses diskresioner (DAC). Teknik pembungkus kunci sementara Parano juga dapat memungkinkan beberapa tingkat keamanan (MLS) dalam struktur data sistem komputer untuk memproses informasi dengan klasifikasi yang tidak kompatibel (yaitu, pada tingkat keamanan yang berbeda), memungkinkan akses oleh pengguna dengan izin dan kebutuhan keamanan yang berbeda- untuk mengetahui, dan mencegah pengguna memperoleh akses ke informasi yang mereka tidak memiliki otorisasi.

Enkripsi Sejarah & Keanekaragaman

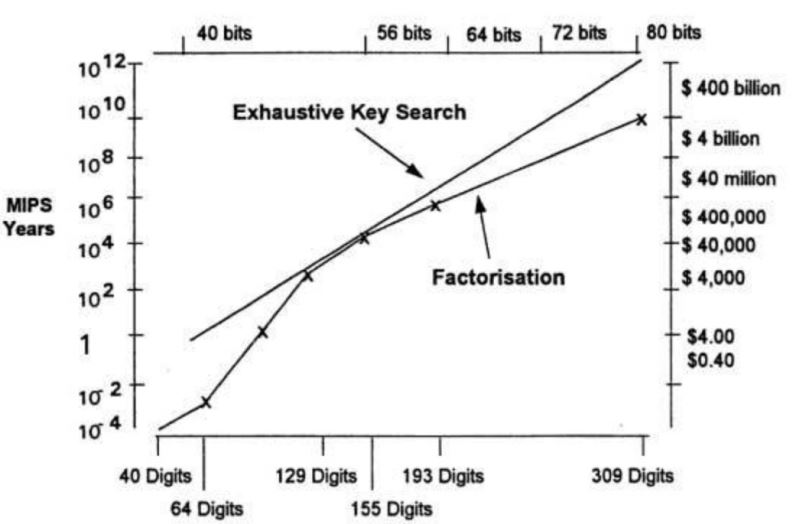

Mudah menebak siapa yang mungkin ingin mengakses pesan pribadi Anda. Kami dapat berspekulasi pada kemampuan apa yang ada atau siapa yang memiliki kapasitas untuk melakukan decode kunci enkripsi hari ini, tetapi kami hanya harus berasumsi semua orang bisa. Tapi itu tidak ada harapan.

Ketika vendor keamanan berbicara tentang perlindungan keamanan, salah satu kata kunci pertama yang mereka gunakan adalah kata enkripsi. Itu membuat aman kan? Mereka menggunakan enkripsi. Tetapi apakah mereka masih menggunakan generator kongruensial linier untuk menghasilkan angka pseudo-acak? Apakah mereka rentan terhadap paradoks ulang tahun? Bagaimana dengan enkripsi tahan komputasi Quantum Post?

Sebelum Perang Dunia II, kunci kriptografi harus dikirim dalam bentuk fisik seperti daftar kunci ini untuk mesin sandi Enigma Jerman.

Kebanyakan protokol enkripsi pasca-Perang Dunia II memiliki satu kesamaan. Mereka menggunakan pendekatan linear 2 dimensi dalam konstruksi matematika mereka. Teori protokol awal dikembangkan dengan efisiensi komputasi untuk tangguh terhadap dasar-dasar matematika dan menciptakan keacakan generasi kunci yang berguna yang mampu diproduksi secara massal. Fitur utama ini disebut pembuatan angka pseudo-acak. Di luar teori matematika kompleksitas enkripsi datang tantangan terbesar berikutnya dalam generasi kunci, pertukaran, dan penyimpanan yang diterapkan.

Mari kita gunakan analogi dengan matematika paralel dan akal sehat. Ketika Anda meminta secangkir kopi untuk barista lokal, akal sehat mengatakan Anda harus bisa mendapatkan secangkir kopi. Enkripsi seperti kopi adalah bisnis yang sangat tua yang dikendalikan oleh beberapa orang yang brilian dan mereka tidak ingin diganggu. Kabar baiknya adalah jika Anda mengetahui beberapa dasar, Anda akan menemukan diri Anda kurang rentan karena asumsi sejarah.

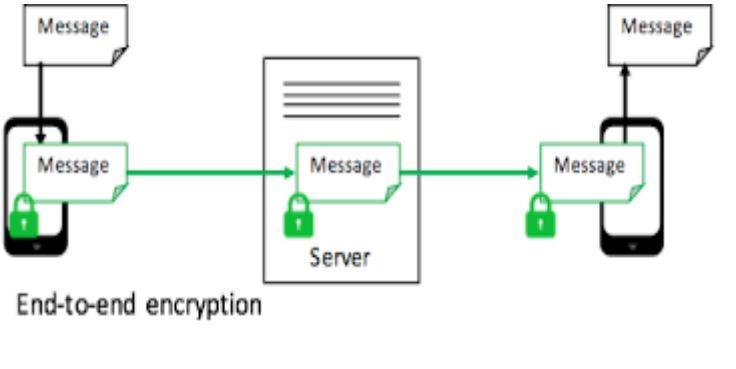

Apakah Anda menganggap satu-satunya pilihan Anda untuk kopi adalah es bukannya panas? Bagaimana Anda menginginkan enkripsi itu? Apakah Anda ingin enkripsi itu hanya pada layer transport atau ujung ke ujung? Apakah Anda menginginkan jabat tangan asimetris dalam-band untuk pertukaran kunci publik / pribadi Anda? Bagaimana kalau keluar dari band? SMS? Near Field Radio? Layar ke layar?

Ketika seseorang menggunakan enkripsi transport-layer, mereka menaruh kepercayaan pada perusahaan yang menyediakan layanan itu. Misalnya, menggunakan HTTPS untuk email mereka berarti mereka mempercayai penyedia layanan email mereka untuk menjaga data pengguna mereka aman dari semua orang, "kecuali untuk orang-orang yang bekerja untuk perusahaan" atau peretas yang telah menusuk administrator atau perwakilan layanan pelanggan. mereka "Pwnd" server karena kerentanan yang belum ditambal adalah vektor kriptanalitik klasik.

Menggunakan VPN multi-simpul bisa berarti sesuatu dan Anda menaruh kepercayaan pada layanan VPN itu sendiri termasuk semua server yang dihosting perusahaan. Tetapi jika Anda paranoid dan menuntut privasi, enkripsi ujung ke ujung bermanfaat. Anda hanya perlu tahu di mana ujung terenkripsi sebenarnya.

Protokol enkripsi ujung-ke-ujung adalah cara menggunakan enkripsi yang memastikan bahwa informasi diubah menjadi pesan rahasia oleh pengirim aslinya ("ujung" pertama) dan diterjemahkan hanya oleh penerima akhirnya (ujung "kedua"). Jika jalur komunikasi Anda memiliki server di tengah – Anda terbuka untuk intersepsi oleh berbagai pelaku yang sah dan melanggar hukum.

Mari kita lupakan perdebatan tentang penyadapan titik akhir pada titik ini. Sebagian besar protokol keamanan menggunakan kombinasi proses enkripsi yang asimetris dan simetris. RSA + AES atau RSA + TWOFISH dll. Siapa yang mungkin di tengah menangkap pertukaran kunci enkripsi Anda dan apa yang dapat mereka lakukan untuk melepas rahasia Anda di dalam percakapan pribadi Anda? Enkripsi apa yang paling rentan dan dalam kondisi apa? Simetris? Asimetris? Blok Elips Cypher? Cypher mengepul?

Mari kita fokus pada kriptologi yang digunakan dalam pesan teks instan karena ini adalah salah satu aplikasi pengguna yang paling profil di planet.

Asimetris atau Kunci Publik Kriptografi

Enkripsi telah ada sejak lama dan kriptografi kunci simetris atau kunci rahasia telah menikmati monopoli atas sebagian besar komunikasi. Kunci simetris berarti menggunakan kunci yang sama untuk mengenkripsi atau mendekripsi pesan.

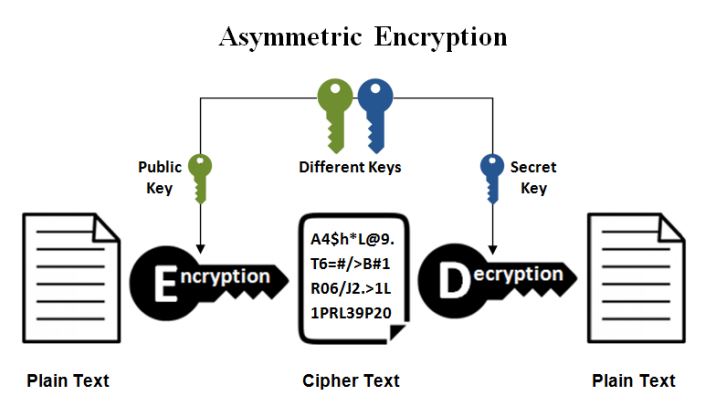

Konsep Asymmetric Cryptography atau Public Key Cryptography ("PKC") muncul sebagai sebuah makalah berjudul, "Arah baru dalam kriptografi" oleh seorang profesor Universitas Stanford Martin Hellman dan mahasiswa Whitfield Diffie pada tahun 1976.

Ini adalah sistem kripto dua kunci di mana dua pihak terlibat dalam komunikasi yang aman melalui saluran komunikasi terbuka tanpa harus secara fisik berbagi bagan kunci rahasia. Dua kunci berbeda digunakan, satu yang Anda bagikan untuk mengenkripsi pesan, yang lain Anda jaga kerahasiaannya untuk mendekripsi pesan. Nilai-nilai kunci ini saling terkait secara komputasi dan aritmatika.

Setiap penerima harus membuat dua kunci ini. Kunci enkripsi atau kunci publik akan tersedia untuk umum. Dan kunci dekripsi atau kunci pribadi akan disimpan secara pribadi. Karenanya, hanya penerima yang dituju yang dapat mendekripsi pesan.

Ada beberapa algoritma kriptografi asimetris seperti Digital Signature Algorithm (DSA), kriptografi kurva Elliptic, RSA atau Diffie-Hellman. Kami akan membahas algoritma asimetris RSA. Algoritma RSA adalah algoritma enkripsi yang paling banyak digunakan di dunia.

Dokumen ini berisi informasi hak milik dan rahasia yang terkait dengan lingkungan, sistem, dan aplikasi rahasia. Mungkin juga mengandung informasi sensitif dari Paranotek. Dokumen ini bukan untuk distribusi ulang tanpa izin tertulis.

Untuk menempatkan Parano Protocol ke dalam konteks, kita perlu meninjau beberapa sejarah karena sebagian besar pendekatan enkripsi memiliki banyak kesamaan secara matematis dan merupakan tambahan dalam aplikasi.

RSA – 1982

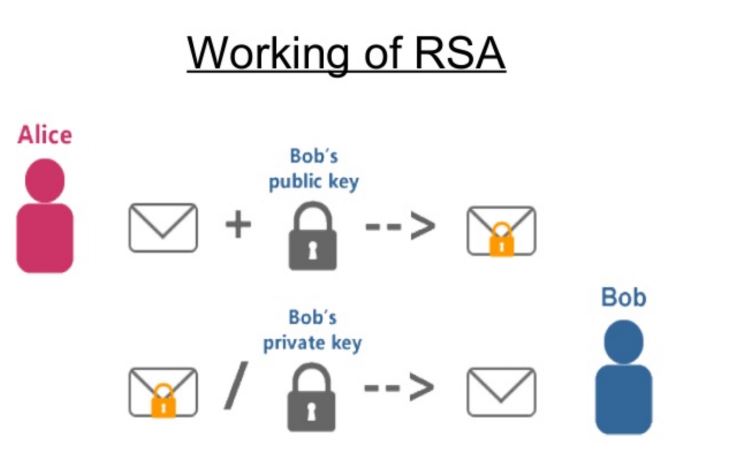

Bekerja RSA

RSA adalah algoritma enkripsi kunci publik dan standar untuk mengenkripsi data yang dikirim melalui internet. Itu juga merupakan salah satu protokol pertukaran kunci publik / swasta yang paling umum. Tidak seperti Triple DES, RSA dianggap sebagai algoritma asimetris karena penggunaan sepasang kunci. Anda mendapatkan kunci publik Anda, yang kami gunakan untuk mengenkripsi pesan kami, dan kunci pribadi untuk mendekripsinya.

BLOWFISH – 1993

Blowfish adalah algoritma kunci tunggal yang dirancang untuk menggantikan DES. Cipher simetris ini membagi pesan menjadi blok-blok 64 bit dan mengenkripsi masing-masing. Blowfish dikenal karena kecepatannya yang luar biasa dan keefektifannya secara keseluruhan seperti yang banyak diklaim dan tidak pernah dikalahkan. Sementara itu, vendor telah mengambil keuntungan penuh dari ketersediaan gratis di domain publik. Blowfish dapat ditemukan dalam kategori perangkat lunak mulai dari platform e-commerce untuk mengamankan pembayaran ke alat manajemen kata sandi, di mana ia digunakan untuk melindungi kata sandi. Ini jelas merupakan salah satu metode enkripsi yang lebih fleksibel yang tersedia.

Dokumen ini berisi informasi hak milik dan rahasia yang terkait dengan lingkungan, sistem, dan aplikasi rahasia. Mungkin juga mengandung informasi sensitif dari Paranotek. Dokumen ini bukan untuk distribusi ulang tanpa izin tertulis.

DUA IKAN – 1999

Ahli keamanan komputer Bruce Schneier adalah dalang di belakang Blowfish dan penggantinya Twofish. Kunci yang digunakan dalam algoritma ini mungkin panjangnya hingga 256 bit dan sebagai teknik simetris, hanya satu kunci yang digunakan. Twofish dianggap sebagai salah satu yang tercepat dari jenisnya, dan ideal untuk digunakan di lingkungan perangkat keras dan perangkat lunak. Seperti Blowfish, Twofish tersedia secara gratis bagi siapa saja yang ingin menggunakannya. Sebagai hasilnya, Anda akan menemukannya dibundel dalam program enkripsi sumber terbuka.

AES – 1997

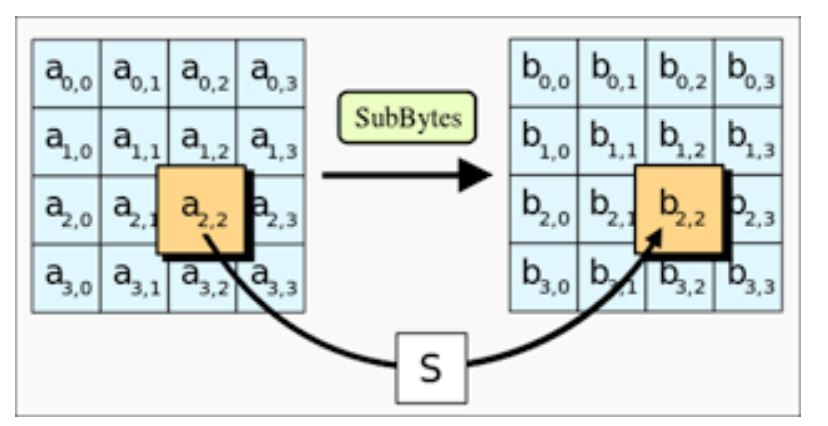

Advanced Encryption Standard (AES) adalah algoritma yang dipercaya sebagai standar oleh Pemerintah A.S. dan banyak organisasi. Meskipun sangat efisien dalam bentuk 128-bit, AES juga menggunakan kunci 192 dan 256 bit untuk keperluan enkripsi tugas berat. AES sebagian besar dianggap tahan terhadap semua serangan, dengan pengecualian brute force, yang mencoba menguraikan pesan menggunakan semua kemungkinan kombinasi dalam 128, 192, atau 256-bit cipher. Masih, para pakar keamanan percaya bahwa AES pada akhirnya akan dielu standar facto untuk mengenkripsi data di sektor swasta. Ada beberapa varian protokol AES yang memanfaatkan elemen matematika internal.

PPQE – 2018 (Enkripsi Post Quantum-Computing)

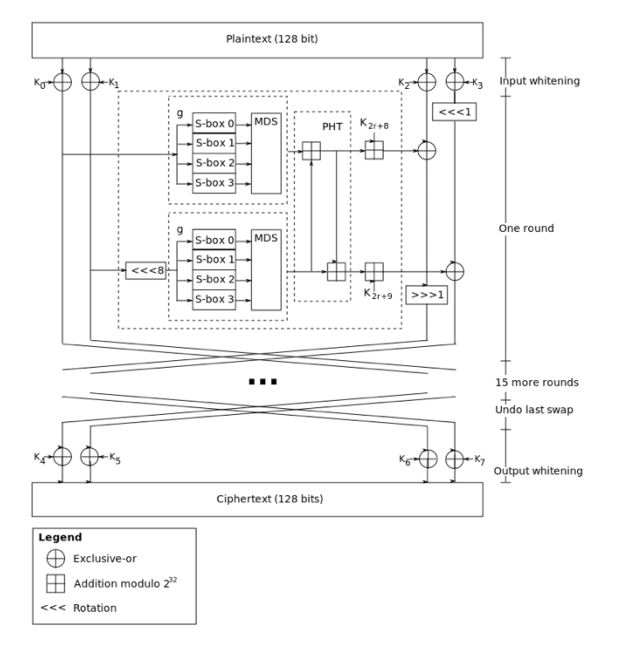

Protokol Parano adalah kombinasi dari empat algoritma asimetris matang yang ada digunakan dengan cara yang sangat disengaja untuk membawa ketahanan komputasi yang ada untuk mempengaruhi sambil memperkenalkan kompleksitas variabel dalam pertukaran kunci untuk menciptakan masalah komputasi multi-dimensi untuk menahan serangan brute force.

Skema enkripsi asimetris yang terkenal dalam dirinya sendiri sangat efisien dan tangguh yang relevan dengan ukuran kunci yang wajar ketika digunakan sendiri, namun, ketika dikombinasikan untuk memberikan fungsi pembungkus kunci sesaat yang ratchet selama fase pesan, seluruh paket enkripsi menjadi protokol yang sangat kuat dengan mekanisme anti-cryptanalysis built-in.

Diagram yang ditunjukkan di sini adalah contoh sederhana dari satu iterasi dengan bagian enkripsi dari proses. Setiap iterasi dalam pertukaran pesan menggunakan metadata kunci dari paket sebelumnya untuk mendapatkan fungsi enkripsi paket selanjutnya yang membuat aliran data terenkripsi dan kunci tombol dinamis.

Ini adalah pendekatan yang lebih kuat untuk mengamankan pertukaran data daripada menggunakan satu atau dua kunci dan set kunci. Sederhananya, ketika menggunakan generator kongruensial linier statis untuk mendapatkan pergeseran register kriptografis atau penggantian alfanumerik jika Anda memecahkan kunci master dasar atau kunci pertukaran sesi, Anda dapat mendekripsi pesan apa pun yang digunakan dengan kunci master itu. Dengan Parano, penggunaan utama adalah lancar dan sangat bersambung dan tergantung pada iterasi kunci sebelumnya membuat register kriptografi berubah dinamis.

Note: Data di atas disediakan oleh Paranotek

Sumber daya bermanfaat lainnya tanpa mengeluarkan sepeser pun: