Beberapa Router D-Link dan Comba WiFi Membocorkan Kata Sandi di Plaintext

Apa yang bisa lebih buruk daripada router Anda membocorkan kredensial login administratif di plaintext?

Peneliti cybersecurity dari Trustwave's SpiderLabs telah menemukan beberapa kerentanan keamanan di beberapa model router dari dua produsen populer – D-Link dan Comba Telecom – yang melibatkan penyimpanan kredensial yang tidak aman, yang berpotensi memengaruhi setiap pengguna dan sistem di jaringan itu.

Peneliti Simon Kenin mengatakan kepada The Hacker News bahwa saya telah menemukan lima kerentanan – dua dalam modem DSL D-Link yang biasanya dipasang untuk menghubungkan jaringan rumah ke ISP, dan tiga di beberapa perangkat WiFi Comba Telecom.

Kelemahan ini berpotensi memungkinkan penyerang mengubah pengaturan perangkat Anda, mengekstrak informasi sensitif, melakukan serangan MitM, mengarahkan Anda ke situs phishing atau berbahaya dan meluncurkan lebih banyak jenis serangan.

"Karena router Anda adalah gerbang masuk dan keluar dari seluruh jaringan Anda, maka berpotensi dapat memengaruhi setiap pengguna dan sistem di jaringan itu. Router yang dikendalikan penyerang dapat memanipulasi cara pengguna Anda menyelesaikan nama host DNS untuk mengarahkan pengguna Anda ke situs web berbahaya," kata Kenin. dalam posting blog yang diterbitkan hari ini.

Kenin adalah peneliti keamanan yang sama yang sebelumnya menemukan kerentanan serupa (CVE-2017-5521) di setidaknya 31 model router Netgear, memungkinkan peretas jarak jauh untuk mendapatkan kata sandi admin perangkat yang terkena dampak dan berpotensi mempengaruhi lebih dari satu juta pelanggan Netgear.

Kerentanan Router WiFi D-Link

Kerentanan pertama berada di router nirkabel D-Link DSL-2875AL dual-band, di mana file berada di https: // (alamat ip router) /romfile.cfg berisi kata sandi login perangkat dalam plaintext dan dapat diakses oleh siapa saja dengan akses ke alamat IP manajemen berbasis web, tanpa memerlukan otentikasi apa pun.

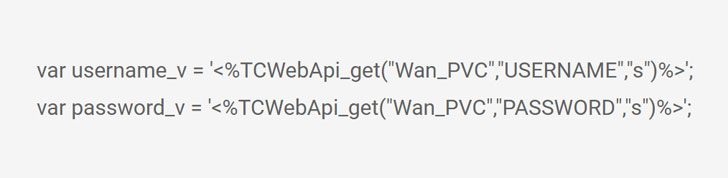

Kerentanan kedua memengaruhi D-Link DSL-2875AL dan model DSL-2877AL dan membocorkan nama pengguna dan kata sandi yang digunakan router yang ditargetkan untuk otentikasi dengan Internet Service Provider (ISP).

Menurut para peneliti, penyerang lokal yang terhubung ke router rentan atau penyerang jarak jauh, jika router terpapar ke Internet, dapat memperoleh kredensial ISP korban hanya dengan melihat kode sumber (HTML) dari halaman login router di https: // (alamat ip router) /index.asp.

"Nama pengguna & kata sandi berikut digunakan oleh pengguna untuk terhubung ke ISP-nya, membocorkan informasi ini dapat memungkinkan penyerang menggunakan kredensial itu untuk dirinya sendiri dan menyalahgunakan ISP," penasehat untuk cacat menjelaskan.

"Di atas semua itu, kebiasaan keamanan yang buruk dari penggunaan kembali kata sandi dapat memungkinkan penyerang untuk menguasai router itu sendiri."

Para peneliti memberi tahu D-Link tentang kerentanan pada awal Januari, tetapi perusahaan merilis patch Firmware pada 6 September, hanya tiga hari sebelum pengungkapan penuh masalah.

Comba Wi-Fi Access Controller Vulnerabilities

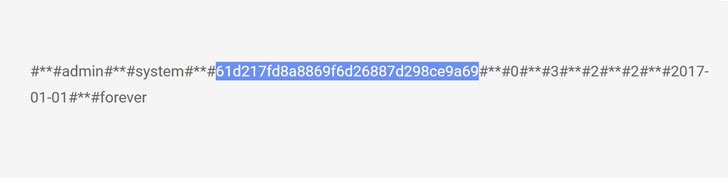

Dari tiga, kerentanan pertama berdampak pada Pengendali Akses WiFi Comba AC2400, membocorkan hash MD5 dari kata sandi perangkat hanya dengan mengakses URL berikut tanpa memerlukan otentikasi apa pun.

https: // (alamat ip router) /09/business/upgrade/upcfgAction.php?download=true

"Nama pengguna adalah admin, dengan hak istimewa sistem dan md5 kata sandinya adalah 61d217fd8a8869f6d26887d298ce9a69 (trustwave). MD5 sangat mudah dipecahkan, jika SSH / Telnet diaktifkan, ini dapat menyebabkan pengambilalihan penuh sistem file perangkat," penasehat membaca.

Dua kerentanan lainnya memengaruhi Titik Akses WiFi Comba AP2600-I (versi A02,0202N00PD2).

Salah satu kelemahan ini juga bocor hash MD5 perangkat nama pengguna dan kata sandi melalui kode sumber dari halaman login manajemen berbasis web, sedangkan yang lainnya bocor kredensial dalam plaintext yang disimpan dalam file database SQLite yang terletak di https: // (router ip alamat) / goform / downloadConfigFile.

Para peneliti berusaha untuk menghubungi Comba Telecom beberapa kali sejak Februari tahun ini, tetapi tidak pernah berhasil menerima tanggapan.

Ketiga kerentanan yang ditemukan di router Comba Telecom belum ditambal pada saat penulisan, dan masih belum diketahui apakah perusahaan memiliki rencana untuk mengatasinya atau tidak.