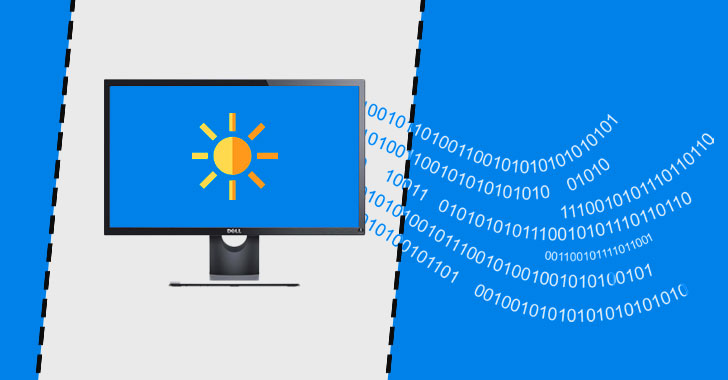

Exfiltrating Data dari Komputer Air-Gapped Menggunakan Kecerahan Layar

Ini mungkin terdengar menyeramkan dan tidak nyata, tetapi peretas juga dapat mengekstrak data sensitif dari komputer Anda dengan hanya mengubah kecerahan layar, ungkap penelitian keamanan siber baru yang dibagikan dengan The Hacker News.

Dalam beberapa tahun terakhir, beberapa peneliti cybersecurity mendemonstrasikan cara-cara inovatif untuk secara rahasia melakukan exfiltrate data dari komputer yang memiliki celah udara yang terisolasi secara fisik yang tidak dapat terhubung secara nirkabel atau fisik dengan komputer lain atau perangkat jaringan.

Ide-ide pintar ini mengandalkan eksploitasi emisi yang tidak diperhatikan dari komponen komputer, seperti cahaya, suara, panas, frekuensi radio, atau gelombang ultrasonik, dan bahkan menggunakan fluktuasi arus pada saluran listrik.

Misalnya, penyerang potensial dapat menyabotase rantai pasokan untuk menginfeksi komputer ber-udara, tetapi mereka tidak selalu bisa mengandalkan orang dalam untuk secara tidak sengaja membawa USB dengan data yang kembali dari fasilitas yang ditargetkan.

Ketika sampai pada target bernilai tinggi, teknik yang tidak biasa ini, yang mungkin terdengar teoretis dan tidak berguna bagi banyak orang, dapat memainkan peran penting dalam exfiltrating data sensitif dari komputer yang terinfeksi tetapi udara-gapped.

Bagaimana Cara Kerja Kecerahan Serangan Serangan Udara?

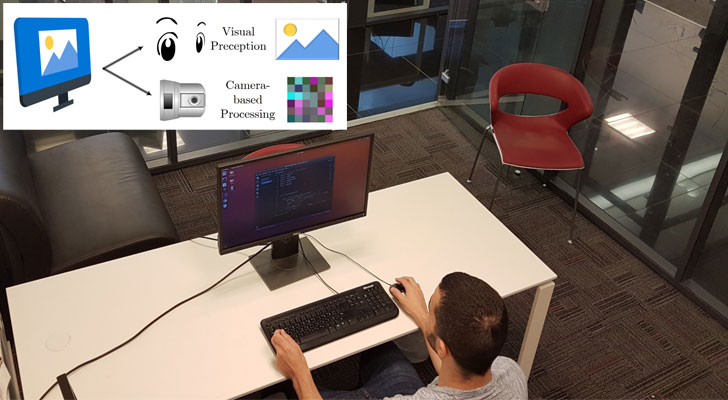

Dalam penelitian terbarunya dengan sesama akademisi, Mordechai Guri, kepala pusat penelitian keamanan siber di Universitas Ben Gurion Israel, merancang saluran optik baru terselubung dengan menggunakan mana penyerang dapat mencuri data dari komputer yang berpetakan di udara tanpa memerlukan konektivitas jaringan atau secara fisik menghubungi perangkat tersebut. .

"Saluran rahasia ini tidak terlihat, dan berfungsi bahkan saat pengguna bekerja di komputer. Malware pada komputer yang disusupi dapat memperoleh data sensitif (misalnya, file, gambar, kunci enkripsi, dan kata sandi), dan memodulasi dalam kecerahan layar , tidak terlihat oleh pengguna, "kata para peneliti.

Gagasan mendasar di balik penyandian dan penguraian ulang data mirip dengan kasus-kasus sebelumnya, mis., Malware mengkodekan informasi yang dikumpulkan sebagai aliran byte dan kemudian memodulasinya sebagai sinyal '1' dan '0'.

Dalam hal ini, penyerang menggunakan perubahan kecil dalam kecerahan layar LCD, yang tetap tidak terlihat oleh mata telanjang, untuk secara diam-diam memodulasi informasi biner dalam pola seperti kode morse.

"Pada layar LCD, setiap piksel menghadirkan kombinasi warna RGB yang menghasilkan warna majemuk yang diperlukan. Dalam modulasi yang diusulkan, komponen warna RGB dari setiap piksel sedikit berubah."

"Perubahan ini tidak terlihat, karena relatif kecil dan terjadi cepat, hingga kecepatan refresh layar. Selain itu, perubahan warna keseluruhan gambar pada layar tidak terlihat oleh pengguna."

Penyerang, di sisi lain, dapat mengumpulkan aliran data ini menggunakan rekaman video dari tampilan komputer yang dikompromikan, diambil oleh kamera pengintai lokal, kamera ponsel cerdas, atau webcam dan kemudian dapat merekonstruksi informasi exfiltrasi menggunakan teknik pemrosesan gambar.

Seperti yang ditunjukkan dalam demonstrasi video yang dibagikan dengan The Hacker News, para peneliti menginfeksi komputer berpasir udara dengan malware khusus yang memotong buffer layar untuk memodulasi data dalam ASK dengan memodifikasi kecerahan bitmap menurut bit saat ini ('1' atau '0').

Anda dapat menemukan informasi teknis terperinci tentang penelitian ini dalam makalah (PDF) berjudul, 'BRIGHTNESS: Bocor Data Sensitif dari Air-Gapped Workstation melalui Screen Brightness,' diterbitkan kemarin oleh Mordechai Guri, Dima Bykhovsky dan Yuval Elovici.

Teknik Pengelupasan Data Populer Udara-Gapped

Ini bukan pertama kalinya para peneliti Ben-Gurion datang dengan teknik rahasia untuk menargetkan komputer yang memiliki celah udara. Penelitian sebelumnya tentang mesin celah udara peretasan meliputi:

- Powerhammer serangan untuk mengeksfiltrasi data dari komputer yang terpampang udara melalui saluran listrik.

- MOSQUITO teknik yang menggunakan dua (atau lebih) udara-gapped PC ditempatkan di ruangan yang sama dapat secara diam-diam bertukar data melalui gelombang ultrasonik.

- Beatcoin teknik yang bisa membuat penyerang mencuri kunci enkripsi pribadi dari dompet cryptocurrency yang berpolusi udara.

- aIR-Jumper serangan yang mengambil informasi sensitif dari komputer berpenutup udara dengan bantuan kamera CCTV inframerah yang digunakan untuk penglihatan malam.

- MAGNETO dan ODINI teknik menggunakan medan magnet yang dihasilkan CPU sebagai saluran rahasia antara sistem ber-udara dan terdekat smartphones.

- USBee serangan yang dapat digunakan untuk mencuri data dari komputer yang berpenutup udara menggunakan transmisi frekuensi radio dari konektor USB.

- DiskFiltration serangan yang dapat mencuri data menggunakan sinyal suara yang dipancarkan dari hard disk drive (HDD) dari komputer yang memiliki celah udara;

- BitWhisper yang mengandalkan pertukaran panas antara dua sistem komputer untuk secara diam-diam menyedot kata sandi atau kunci keamanan;

- Airhopper yang mengubah kartu video komputer menjadi pemancar FM untuk menangkap penekanan tombol;

- Fansmitter teknik yang menggunakan noise yang dipancarkan oleh kipas komputer untuk mengirimkan data; dan

- GSMem serangan yang mengandalkan frekuensi seluler.