Google Mengungkap Cacat Berumur 20 Tahun yang Tidak Terkirim yang Mempengaruhi Semua Versi Windows

Seorang peneliti keamanan Google baru saja mengungkapkan rincian kerentanan tinggi-keparahan berusia 20 tahun yang belum ditonton yang mempengaruhi semua versi Microsoft Windowskembali dari Windows XP ke yang terbaru Windows 10.

Kerentanan, yang dapat memungkinkan aplikasi dengan hak istimewa rendah untuk membaca dan menulis data ke aplikasi istimewa yang lebih tinggi, berada dalam cara klien dan server MSCTF berkomunikasi satu sama lain.

MSCTF adalah modul dalam Kerangka Layanan Teks (TSF) dari Windows sistem operasi yang mengelola hal-hal seperti metode input, tata letak keyboard, pemrosesan teks, dan pengenalan ucapan.

Singkatnya, saat Anda masuk ke akun Anda Windows mesin, ia memulai layanan monitor KKP yang bekerja sebagai otoritas pusat untuk menangani komunikasi antara semua klien, yang sebenarnya windows untuk setiap proses yang berjalan pada sesi yang sama.

"Anda mungkin telah memperhatikan layanan ctfmon di task manager, ia bertanggung jawab untuk memberi tahu aplikasi tentang perubahan tata letak keyboard atau metode input. Kernel memaksa aplikasi untuk terhubung ke layanan ctfmon ketika mereka mulai, dan kemudian bertukar pesan dengan klien lain dan menerima pemberitahuan dari layanan, "jelas peneliti.

Tavis Ormandy dari Tim Project Zero Google menemukan bahwa karena tidak ada kontrol akses atau otentikasi apa pun untuk interaksi ini, aplikasi apa pun, pengguna apa pun, dan bahkan proses kotak pasir dapat:

- terhubung ke sesi CTF,

- membaca dan menulis teks dari jendela apa saja, dari sesi lain,

- memalsukan id utas, id proses, dan HWND mereka,

- berpura-pura sebagai layanan KKP, menipu aplikasi lain, bahkan yang istimewa, untuk terhubung dengannya, atau

- melarikan diri dari kotak pasir dan meningkatkan hak istimewa.

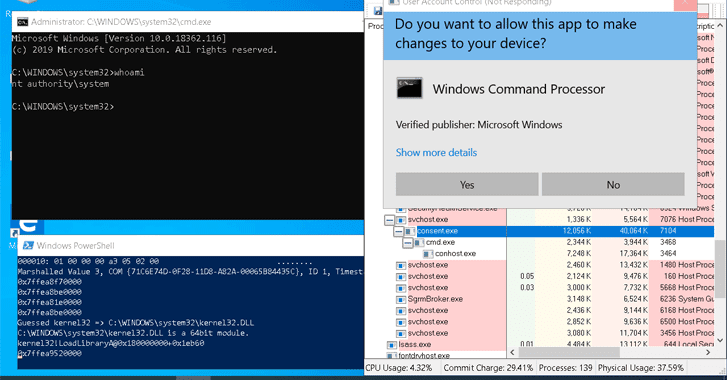

"Tidak ada kontrol akses di CTF, sehingga Anda dapat terhubung ke sesi aktif pengguna lain dan mengambil alih aplikasi apa pun, atau menunggu Administrator untuk masuk dan kompromi sesi mereka," Ormandy menjelaskan dalam posting blog yang diterbitkan hari ini.

"Ternyata mungkin untuk mencapai seluruh sesi dan melanggar batas keamanan NT selama hampir dua puluh tahun, dan tidak ada yang menyadarinya."

Jika dieksploitasi, kelemahan dalam protokol CTF dapat memungkinkan penyerang untuk dengan mudah mem-bypass User Interface Privilege Isolation (UIPI), membiarkan bahkan proses yang tidak terjangkau untuk:

- membaca teks sensitif dari jendela aplikasi lain, termasuk kata sandi di luar kotak dialog,

- mendapatkan hak istimewa SISTEM,

- mengendalikan dialog persetujuan UAC,

- mengirim perintah ke sesi konsol administrator, atau

- lolos dari kotak pasir IL / AppContainer dengan mengirim input ke tanpa kotak pesan windows.

Ormandy juga telah menerbitkan video konsep bukti yang menunjukkan bagaimana masalah tersebut dapat dieksploitasi untuk mendapatkan hak istimewa SISTEM di Windows 10.

Selain itu, protokol CTF dilaporkan juga mengandung banyak kesalahan kerusakan memori yang, menurut peneliti, dapat dieksploitasi dalam konfigurasi default.

"Bahkan tanpa bug, protokol CTF memungkinkan aplikasi untuk bertukar input dan membaca konten satu sama lain. Namun, ada banyak bug protokol yang memungkinkan mengambil kendali penuh dari hampir semua aplikasi lain. Akan menarik untuk melihat bagaimana Microsoft memutuskan untuk memodernisasi protokol, "kata Ormandy.

Peneliti juga telah merilis "Alat Eksplorasi CTF" sumber terbuka khusus pada Github yang ia kembangkan dan gunakan untuk menemukan banyak masalah keamanan kritis di Windows Protokol CTF

Ormandy secara bertanggung jawab melaporkan temuannya ke Microsoft pada pertengahan Mei tahun ini dan merilis rinciannya kepada publik hari ini setelah Microsoft gagal mengatasi masalah tersebut dalam waktu 90 hari setelah diberitahu.