Hanya Sebuah SMS yang Bisa Memungkinkan Penyerang Jauh Mengakses Semua Email Anda, Pakar Peringatkan

Setiap kali Anda memasukkan SIM baru ke telepon Anda dan menghubungkan ke jaringan seluler Anda untuk pertama kalinya, layanan operator Anda secara otomatis mengkonfigurasi atau mengirim Anda pesan berisi pengaturan spesifik jaringan yang diperlukan untuk terhubung ke layanan data.

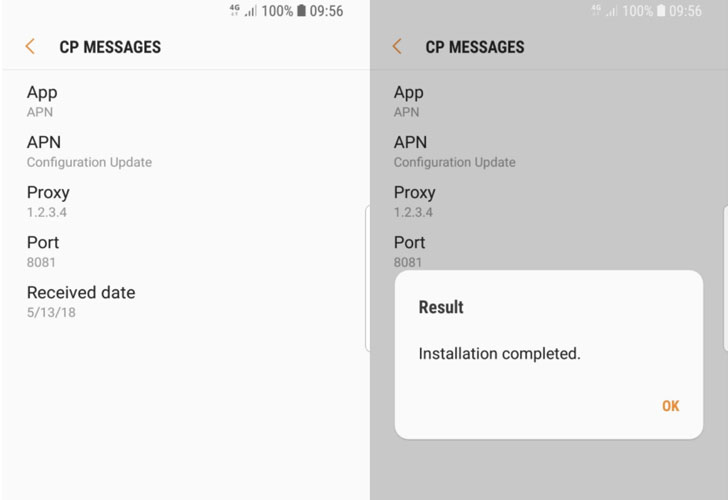

Saat menginstalnya secara manual di perangkat Anda, pernahkah Anda memperhatikan konfigurasi apa yang termasuk dalam pesan ini, yang secara teknis dikenal sebagai pesan OMA CP?

Yah, percayalah, sebagian besar pengguna tidak pernah repot tentang hal itu jika layanan Internet seluler mereka bekerja dengan lancar.

Tetapi Anda harus khawatir tentang pengaturan ini, karena memasang pengaturan yang tidak dipercaya dapat membahayakan privasi data Anda, memungkinkan penyerang jarak jauh memata-matai komunikasi data Anda, kata tim peneliti keamanan siber kepada The Hacker News.

Operator seluler mengirim pesan OMA CP (Open Mobile Alliance Client) yang berisi pengaturan APN, yang perlu diatur oleh ponsel Anda ke gateway antara jaringan seluler operator Anda dan Internet publik.

Pengaturan ini mencakup bidang opsional untuk mengonfigurasi proxy HTTP yang dapat merutekan lalu lintas web Anda melewatinya, tetapi banyak operator menggunakan proxy transparan yang bahkan tidak mengharuskan bidang ini disetel.

Menurut laporan baru, Titik Periksa yang dibagikan dengan The Hacker News, pesan penyediaan yang disahkan dengan lemah diimplementasikan oleh beberapa produsen perangkat – termasuk Samsung, Huawei, LG, dan Sony – dapat memungkinkan peretas jarak jauh untuk menipu pengguna agar memperbarui pengaturan APN perangkat mereka dengan penyerang jahat -proxy server yang dikendalikan

Ini, pada gilirannya, dapat memungkinkan penyerang untuk dengan mudah mencegat beberapa koneksi jaringan yang dibuat oleh perangkat yang ditargetkan melalui layanan penyedia data, termasuk browser web dan klien email bawaan.

"Hanya dibutuhkan satu pesan SMS untuk mendapatkan akses penuh ke email Anda," kata para peneliti.

"Dalam serangan ini, agen jarak jauh dapat menipu pengguna agar menerima pengaturan telepon baru yang, misalnya, merutekan semua lalu lintas Internet mereka untuk mencuri email melalui proxy yang dikendalikan oleh penyerang."

"Lebih jauh lagi, siapa pun yang terhubung ke jaringan seluler mungkin menjadi target serangan phishing ini, yang berarti Anda tidak harus terhubung ke jaringan Wi-Fi untuk mendapatkan data email pribadi Anda secara berbahaya diekstraksi oleh penyerang cyber."

Namun, seperti halnya dalam menyiapkan proxy untuk koneksi Wi-Fi, pengaturan proxy untuk jaringan data seluler tidak digunakan oleh setiap aplikasi yang memasang perangkat yang ditargetkan. Sebaliknya, itu tergantung pada aplikasi mana yang telah dirancang untuk menerima proxy yang dikonfigurasi pengguna.

Selain itu, server proxy tidak akan dapat mendekripsi koneksi HTTPS; dengan demikian, teknik ini hanya cocok untuk mencegat koneksi tidak aman.

"Ini adalah klasifikasi serangan phishing yang sama sekali baru pada email kami," kata Slava Makkaveev, seorang peneliti keamanan di Check Point kepada The Hacker News. "Mula-mula sulit untuk mengklasifikasikan kerentanan karena ini merupakan masalah spesifisitas yang mendalam. Ini mungkin serangan phishing paling canggih pada email kami yang saya lihat sampai saat ini."

Kembali ke kelemahan peneliti Titik Periksa diidentifikasi dalam otentikasi pesan penyediaan, spesifikasi standar industri merekomendasikan untuk membuat ketentuan OTA aman tidak mandat operator untuk mengotentikasi pesan CP dengan benar menggunakan USERPIN, NETWPIN, atau metode lainnya.

Akibatnya, penerima pesan (pengguna yang ditargetkan) tidak dapat memverifikasi apakah pesan OMA CP dengan pengaturan baru telah berasal dari operator jaringannya atau penipu, meninggalkan peluang bagi penyerang untuk mengeksploitasi kelemahan ini.

"Lebih berbahaya lagi, siapa pun dapat membeli dongle USB $ 10 (mengirim pesan OMA CP palsu) dan melakukan serangan phishing skala besar. Peralatan khusus tidak diperlukan untuk melakukan serangan itu," jelas para peneliti.

"Pesan CP phising dapat ditargetkan secara sempit, misalnya, didahului dengan pesan teks khusus yang dirancang untuk menipu penerima tertentu, atau dikirim dalam jumlah besar, dengan asumsi bahwa setidaknya beberapa penerima cukup mudah tertipu untuk menerima CP tanpa menantangnya. keaslian. "

Para peneliti melaporkan temuan mereka ke vendor ponsel Android yang terkena dampak pada bulan Maret 2019. Samsung dan LG telah membahas masalah ini dalam Rilis Pemeliharaan Keamanan mereka masing-masing untuk bulan Mei dan Juli.

Huawei berencana untuk memperbaiki masalah ini pada generasi berikutnya dari seri Mate atau seri P smartphones, sementara Sony menolak untuk mengakui masalah ini, menyatakan bahwa perangkat ponsel mereka mengikuti spesifikasi OMA CP.

Bahkan setelah mendapatkan tambalan, para peneliti merekomendasikan pengguna untuk tidak mempercayai pesan secara membabi buta dari operator seluler Anda atau pengaturan APN yang tersedia di Internet mengklaim untuk membantu pengguna dengan masalah pemecahan masalah dalam layanan pembawa data.