Hot Chips 31 Live Blogs: CPU Keamanan Intel / Tsinghua Xeon Jintide

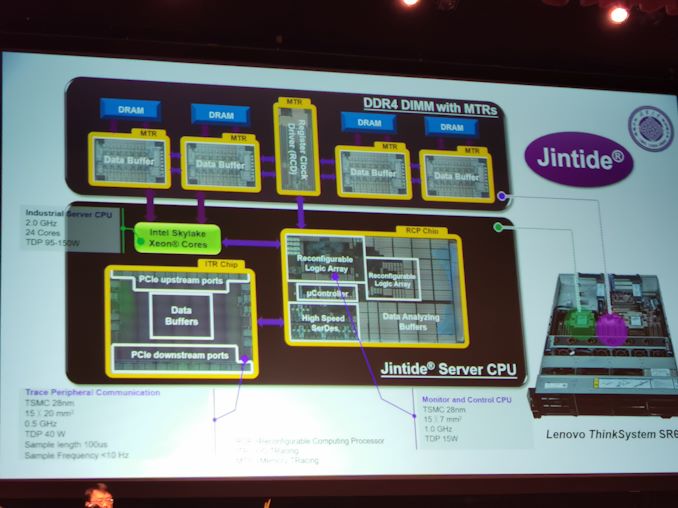

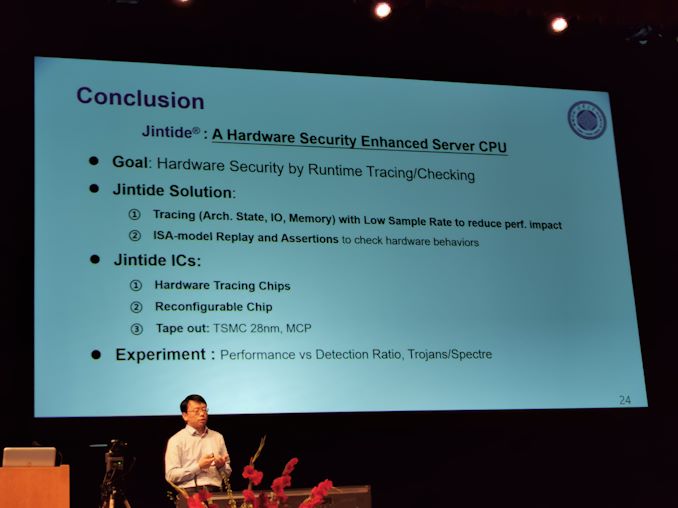

07.47 EDT – Melakukan CPU x86 khusus bukanlah hal yang baru: menghadirkan satu di Hot Chips adalah hal baru. Di sini kami memiliki Universitas Tsinghua memberikan presentasi tentang Jintide, solusi khusus yang dibangun di atas teknologi Intel Xeon.

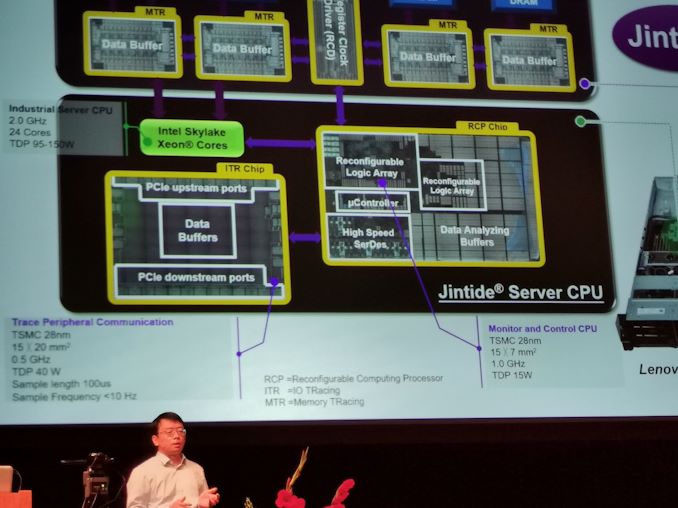

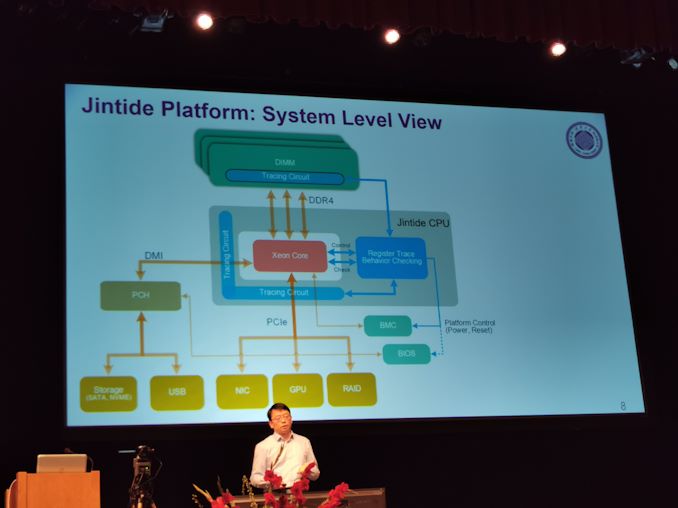

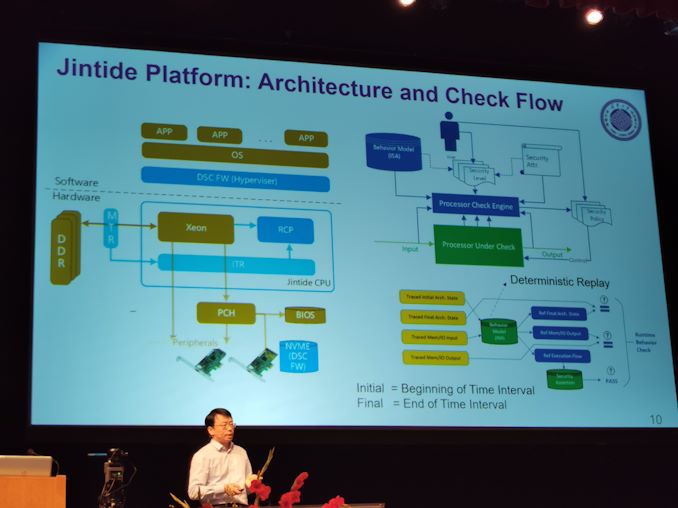

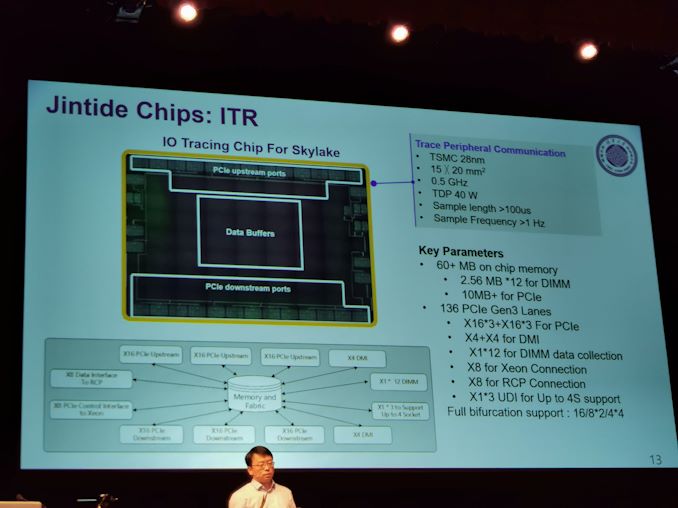

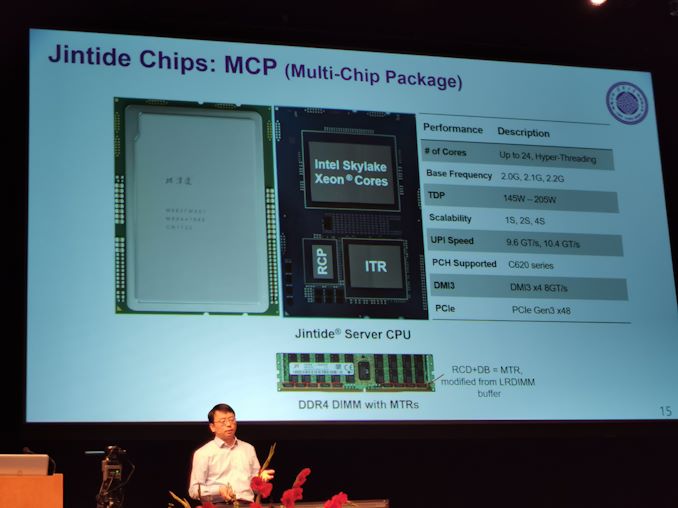

07:49 EDT – Memori diganti dengan buffer tracing chip, dan dua chip tambahan dalam paket

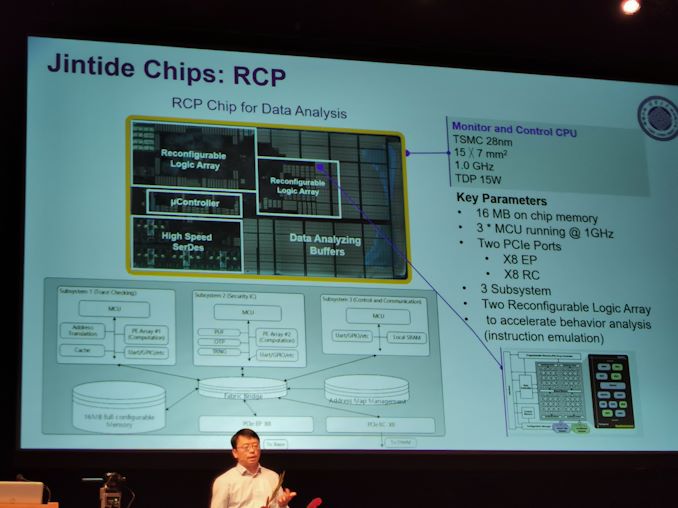

07:49 EDT – Chip ITR dan RCP

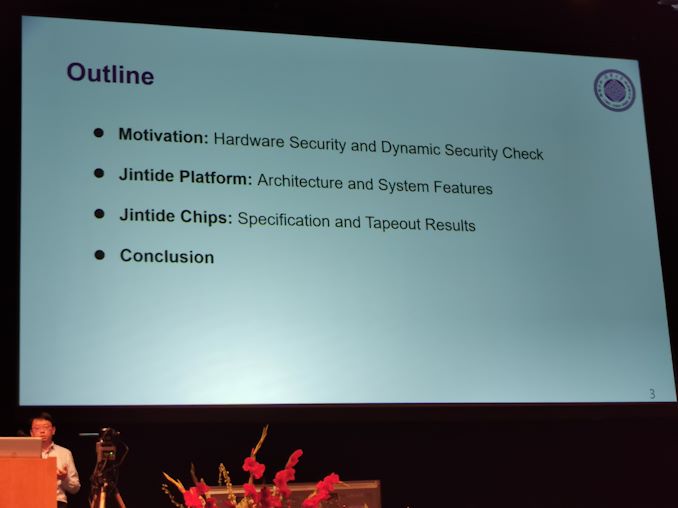

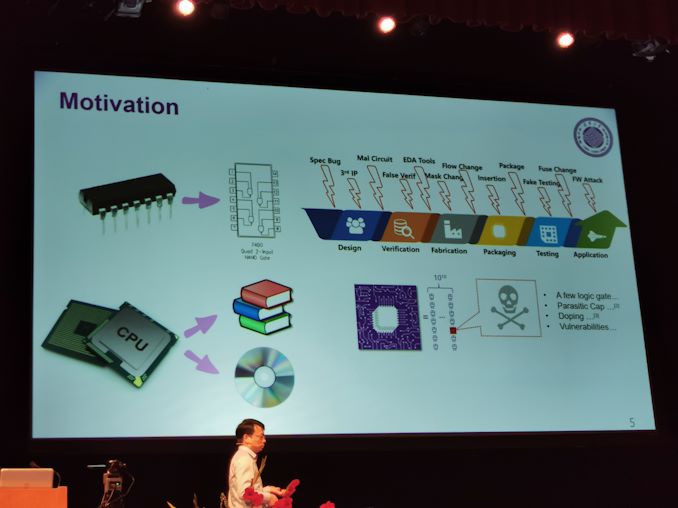

19:50 EDT – Setelah Specter dan Meltdown, keamanan menjadi penting

19:50 EDT – Chip murah memiliki tata letak yang akurat. Chip kompleks seperti CPU juga tidak

19:50 EDT – Kami tidak tahu apa yang ada di dalam CPU

07:51 EDT – Industri IC cukup kompleks

07:51 EDT – Banyak vektor serangan potensial yang berbeda

07:51 EDT – CPU modern memiliki begitu banyak transistor sehingga perubahan kecil dapat menambah potensi kerentanan

07:52 EDT – Tidak mungkin membuktikan apakah sebuah chip aman / dapat dipercaya

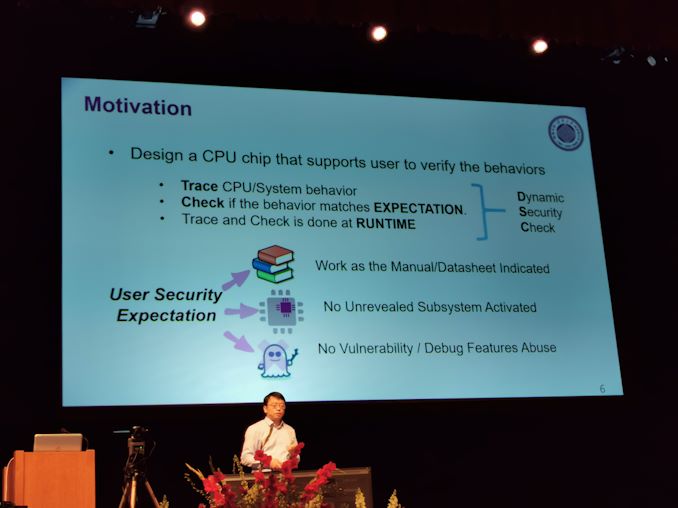

07:52 EDT – Kepedulian Kepercayaan Perangkat Keras: Runtime Surveillance

07:52 EDT – Perlu memastikan perilaku berbahaya tidak terpicu

07:52 EDT – Perlu mengaktifkan cara untuk membiarkan pengguna mengkonfirmasi keamanan chip

07:53 EDT – Lacak perilaku CPU / sistem saat runtime, periksa apakah perilaku tersebut sesuai dengan harapan

07:53 EDT – Beginilah platform Jintide dirancang

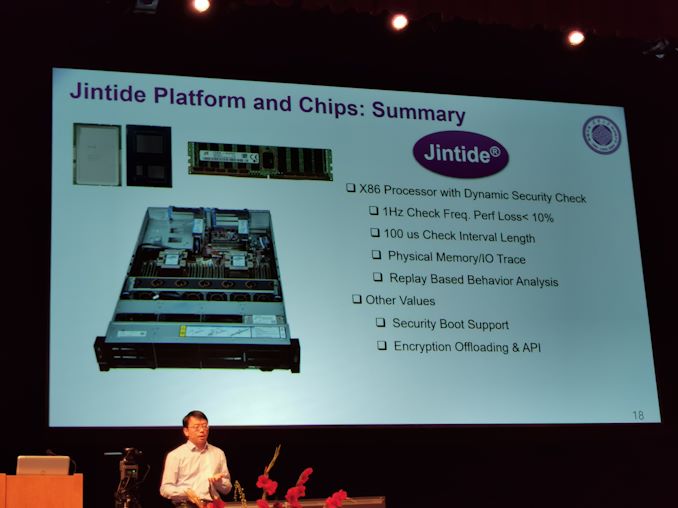

07:53 EDT – Jintide menambahkan kemampuan penelusuran untuk validasi CPU

19.54 EDT – Tambahkan dua chip TSMC 28nm ke Intel Xeon, tambahkan dalam paket

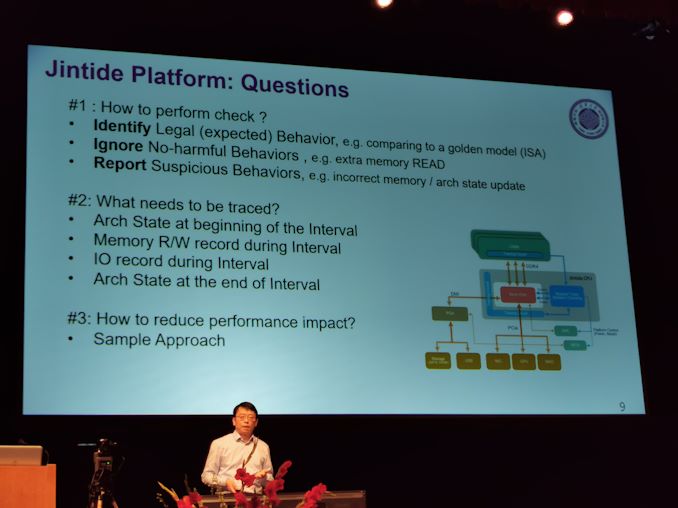

19.54 EDT – Perlu dapat melakukan pemeriksaan, perlu dilacak, perlu menghindari dampak kinerja

07.55 EDT – Identifikasi perilaku hukum, abaikan perilaku tidak berbahaya, laporkan perilaku mencurigakan

07.55 EDT – Bekerja pada interval tanpa overhead tambahan

19:56 EDT – Arsitektur dengan replay deterministik

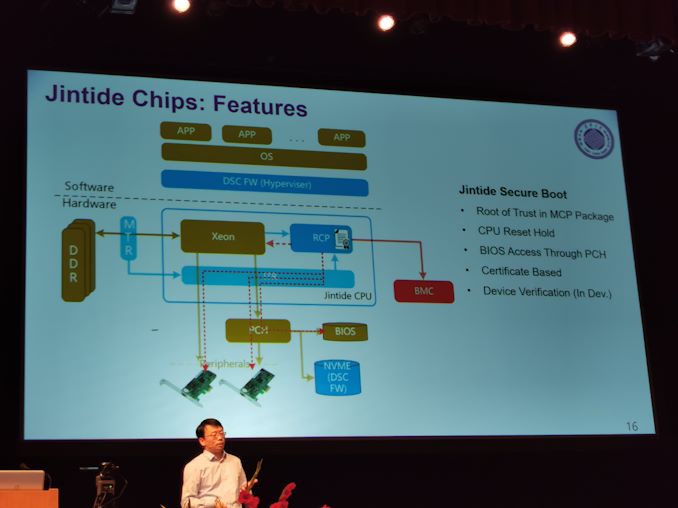

19:56 EDT – Berjalan melalui hypervisor

19:56 EDT – Mesin periksa prosesor

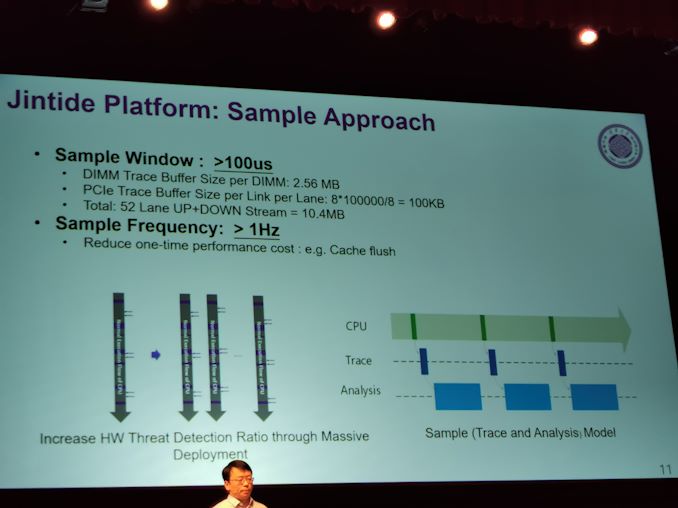

07:57 EDT – Jendela sampel adalah 100 mikrodetik, frekuensi sampel lebih besar dari 1 Hz

07:57 EDT – Membutuhkan buffer 10,4 MB di Skylake

08:00 PM EDT – RCP (prosesor yang dapat dikonfigurasi ulang) dan chip ITR

08:01 EDT – Pinout adalah Skylake yang hampir normal, tetapi TDP lebih tinggi

08:01 EDT – Mendukung Boot Aman

08:01 EDT – Akses BIOS melalui PCH

08:01 EDT – Verifikasi Perangkat

08:01 EDT – Berbasis Sertifikat

08:01 EDT – Hingga 24 core

08:02 EDT – Hingga 4S (jadi Xeon Gold?)

08:02 EDT – PCIe 3.0 x48

08:02 EDT – C620 PCH

08:02 EDT – 145W-205W

08:02 EDT – Kehilangan kinerja di bawah 10%

08:02 EDT – Memori fisik / jejak IO

08:02 EDT – Semuanya dilacak pada lapisan fisik

08:03 EDT – Ada keseimbangan antara probabilitas deteksi dan hit kinerja

08:03 EDT – tergantung pada frekuensi pemungutan suara

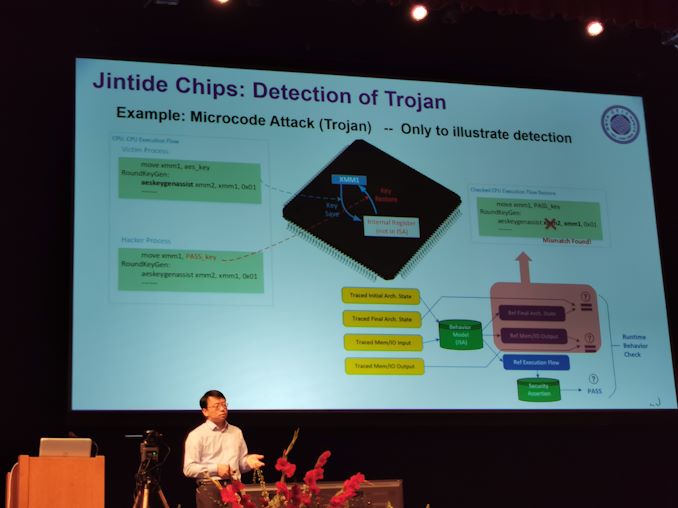

08:05 EDT – Jika mikrokode diserang, bisa dideteksi

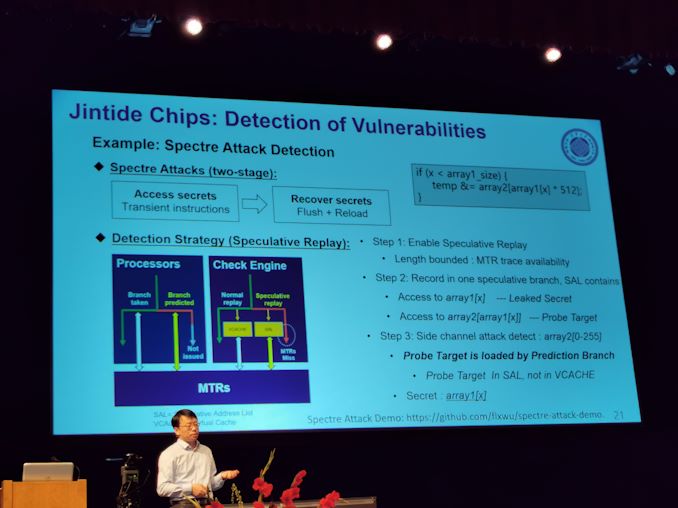

08:06 PM EDT – Gunakan platform untuk mendeteksi kerentanan CPU

08:07 PM EDT – Tidak dapat mendeteksi kegagalan mikroarsitektur, sehingga perlu memperpanjang replay ke tingkat arsitektur mikro

08:07 PM EDT – Demo serangan momok di Github

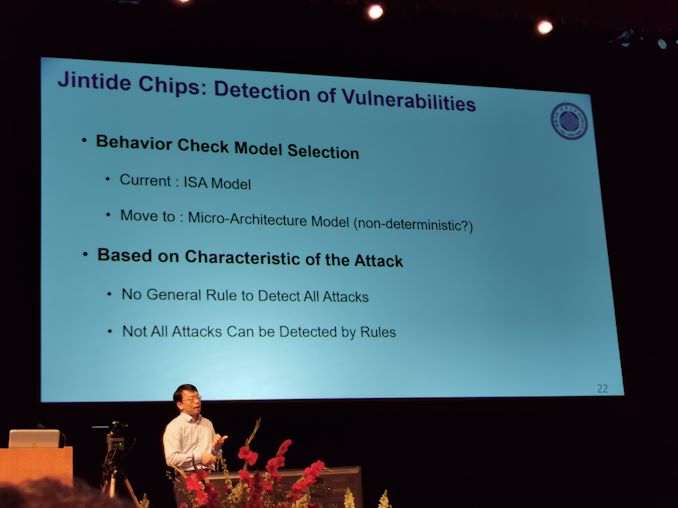

08:09 PM EDT – Aturan serangan didasarkan pada karakteristik serangan

08:09 PM EDT – Tidak dapat menggunakan satu aturan umum untuk mendeteksi semua serangan

08:10 EDT – Perdagangkan semua perilaku fisik CPU dengan model ISA

08:10 EDT – Banyak keterlibatan Intel

08:10 EDT – Waktu tanya jawab

08:11 PM EDT – T: Bagaimana cara chip Jintide terpasang pada Xeon? A: PCIe

08:12 PM EDT – T: Bagaimana kami bisa memastikan bahwa chip Jintide tidak memiliki kerentanan? A: Redundansi, dapat dikonfigurasi ulang

08:12 PM EDT – T: Keripik Anda dapat membuat serangan di server? A: Banyak fitur enkripsi pada chip, semua data pada chip aman.

08:14 EDT – T: Apakah chip Anda terbatas pada Xeon atau dapatkah ia melakukan AMD, Power, atau Arm? A: Xeon saja.

08:15 EDT – Itu bungkus. Saya sedang istirahat satu jam sampai acara Microsoft. Ada pembicaraan NVIDIA / AMD GPU, tapi belum ada yang kita lihat sebelumnya.