Kamera DSLR Canon Dapat Diretas Dengan Ransomware Dari Jarak Jauh

Ancaman ransomware menjadi lebih umum dan parah karena fokus penyerang kini telah beralih dari komputer ke komputer smartphones dan perangkat pintar yang terhubung ke Internet lainnya.

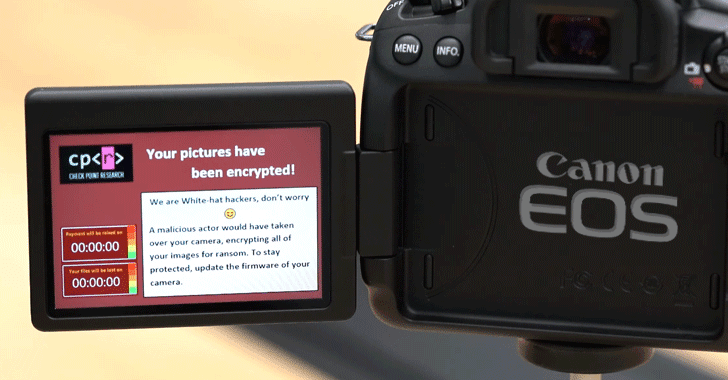

Dalam penelitian terbarunya, peneliti keamanan di perusahaan cybersecurity CheckPoint menunjukkan betapa mudahnya bagi peretas untuk menginfeksi kamera DSLR digital dari jarak jauh dengan ransomware dan menyandera foto dan video pribadi hingga korban membayar uang tebusan.

Ya, Anda salah dengar.

Peneliti keamanan Eyal Itkin menemukan beberapa kerentanan keamanan dalam firmware kamera Canon yang dapat dieksploitasi melalui USB dan WiFi, memungkinkan penyerang berkompromi dan mengambil alih kamera dan fitur-fiturnya.

Menurut penasehat keamanan yang dirilis oleh Canon, kelemahan keamanan yang dilaporkan mempengaruhi Canon SLR digital seri EOS dan kamera mirrorless, PowerShot SX740 HS, PowerShot SX70 HS, dan PowerShot G5X Mark II.

"Bayangkan bagaimana Anda akan merespons jika penyerang menyuntikkan ransomware ke komputer dan kamera Anda, menyebabkan mereka menyandera semua gambar Anda kecuali Anda membayar uang tebusan," Itkin memperingatkan.

Canon DSLR PTP dan Kerentanan Firmware

Semua kerentanan ini, tercantum di bawah ini, berada dalam cara Canon menerapkan Picture Transfer Protocol (PTP) dalam firmware-nya, protokol standar yang digunakan kamera DSLR modern untuk mentransfer file antara kamera dan komputer atau perangkat seluler melalui kabel (USB) atau nirkabel (WiFi) ).

Selain transfer file, Picture Transfer Protocol juga mendukung lusinan perintah untuk menangani banyak tugas lain dari kamera dari jarak jauh – mulai dari mengambil gambar langsung hingga meningkatkan firmware kamera – banyak di antaranya yang ternyata rentan.

- CVE-2019-5994 – Buffer Overflow di SendObjectInfo

- CVE-2019-5998 – Buffer Overflow di NotifyBtStatus

- CVE-2019-5999 – Buffer Overflow di BLERequest

- CVE-2019-6000 – Buffer Overflow di SendHostInfo

- CVE-2019-6001 – Buffer Overflow di SetAdapterBatteryReport

- CVE-2019-5995 – Pembaruan Firmware Senyap Senyap

Itkin menemukan bahwa operasi PTP Canon tidak memerlukan otentikasi atau menggunakan enkripsi dengan cara apa pun, yang memungkinkan penyerang berkompromi dengan kamera DSLR dalam skenario berikut:

- Via USB – Malware yang telah membahayakan PC Anda dapat merambat ke kamera Anda segera setelah Anda menghubungkannya dengan komputer Anda menggunakan kabel USB.

- Lebih dari WiFi – Seorang penyerang yang dekat dengan kamera DSLR yang ditargetkan dapat mengatur jalur akses WiFi jahat untuk menginfeksi kamera Anda.

"Ini dapat dengan mudah dicapai dengan mengendus jaringan terlebih dahulu dan kemudian memalsukan AP untuk memiliki nama yang sama dengan yang secara otomatis dicoba dihubungkan oleh kamera. Setelah penyerang berada dalam LAN yang sama dengan kamera, ia dapat melakukan eksploitasi," Itkin menjelaskan.

Memanfaatkan Canon DSLR Flaw untuk Menyebarkan Ransomware Over-the-Air

Sebagai bukti konsep, peneliti berhasil mengeksploitasi salah satu kerentanan ini yang memungkinkan mereka untuk mendorong dan menginstal pembaruan firmware berbahaya pada kamera DSLR yang ditargetkan melalui WiFi – tanpa interaksi yang diperlukan dari korban.

Seperti yang ditunjukkan dalam demonstrasi video, firmware jahat telah dimodifikasi untuk mengenkripsi semua file pada kamera dan menampilkan permintaan tebusan di layarnya menggunakan fungsi AES built-in yang sama yang digunakan Canon untuk melindungi firmware-nya.

"Ada perintah PTP untuk pembaruan firmware jarak jauh, yang membutuhkan interaksi pengguna nol," jelas peneliti. "Ini berarti bahwa bahkan jika semua kerentanan implementasi ditambal, penyerang masih dapat menginfeksi kamera menggunakan file pembaruan firmware berbahaya."

Serangan ransomware nyata dari jenis ini adalah salah satu ancaman terbesar bagi ingatan berharga Anda di mana peretas biasanya dapat meminta uang sebagai ganti kunci dekripsi yang akan membuka kunci foto, video, dan file audio Anda.

Tanggung jawab peneliti melaporkan kerentanan ini ke Canon pada bulan Maret tahun ini. Namun, perusahaan saat ini hanya merilis firmware yang diperbarui untuk model Canon EOS 80D dan merekomendasikan pengguna model yang terpengaruh lainnya untuk mengikuti praktik keamanan dasar hingga tambalan untuk perangkat mereka tersedia.

Untuk detail lebih lanjut tentang kerentanan dalam model kamera Canon, Anda bisa menuju ke laporan CheckPoint yang diterbitkan kemarin.