Kerentanan ditemukan di OMA CP yang menempatkan keamanan smartphones Android seperti Samsung, Huawei, LG dan Sony

Kerentanan ditemukan di OMA CP yang menempatkan keamanan smartphones Android seperti Samsung, Huawei, LG dan Sony.

Periksa Point® Software Technologies Ltd. (NASDAQ: CHKP), penyedia cybersecurity global terkemuka, mengumumkan bahwa tim peneliti Check Point Research telah menemukan kelemahan keamanan di Samsung, Huawei, LG, Sony dan perangkat Android lainnya yang membuat pengguna rentan. terhadap potensi serangan phishing tingkat lanjut. Peretas dapat memalsukan jenis pesan SMS khusus yang biasanya datang dari operator seluler dan mengelabui pengguna untuk mengubah pengaturan perangkat dan, sebagai hasilnya, mengarahkan ulang lalu lintas email atau web mereka melalui server jahat.

Kerentanan ini telah diklasifikasikan sebagai kritis karena, menurut data Statcounter, penjualan perangkat seluler yang sesuai dengan Samsung, Huawei, LG dan Sony menyumbang sekitar 50% dari total smartphones Android terjual sepanjang 2018.

Perusahaan menemukan bahwa protokol Penyediaan Klien Aliansi Seluler Terbuka (OMA CP) mencakup metode otentikasi terbatas. Dalam konteks ini, cybercriminal dapat menyamar sebagai identitas operator jaringan apa pun dan mengirim pesan OMA CP palsu kepada pengguna untuk menerima pengaturan berbahaya dan merutekan lalu lintas Internet mereka melalui server yang dimiliki oleh peretas.

Spesifikasi OMA CP digunakan untuk konfigurasi APN untuk akses Internet, dengan intervensi pengguna minimal.

Vektor serangan ini, ditemukan dan dirinci dalam laporan yang diterbitkan hari ini oleh perusahaan cybersecurity Check Point, berkaitan dengan instruksi OMA CP, juga dikenal sebagai pesan penyediaan.

OMA CP berarti Penyediaan Klien Aliansi Seluler Terbuka. Ini mengacu pada standar di mana operator seluler dapat mengirim konfigurasi jaringan ke perangkat klien sebagai pesan SMS khusus.

Proses pengiriman pesan OMA CP disebut "penyediaan" dan dilakukan setiap kali perangkat baru terhubung ke jaringan operator ponsel, atau ketika perusahaan telekomunikasi seluler membuat perubahan pada sistem internalnya.

Tetapi standar OMA CP juga digunakan oleh orang lain. Misalnya, perusahaan besar yang mengelola armada teleponnya sendiri menggunakan pesan OMA CP untuk mengimplementasikan pengaturan email atau proxy web di seluruh perusahaan di semua perangkat, sehingga karyawan dapat mengakses akun email internal atau portal dari intranet

Peneliti Check Point mengatakan mereka menemukan bahwa empat produsen smartphone belum menerapkan standar ini dengan aman di perangkat mereka.

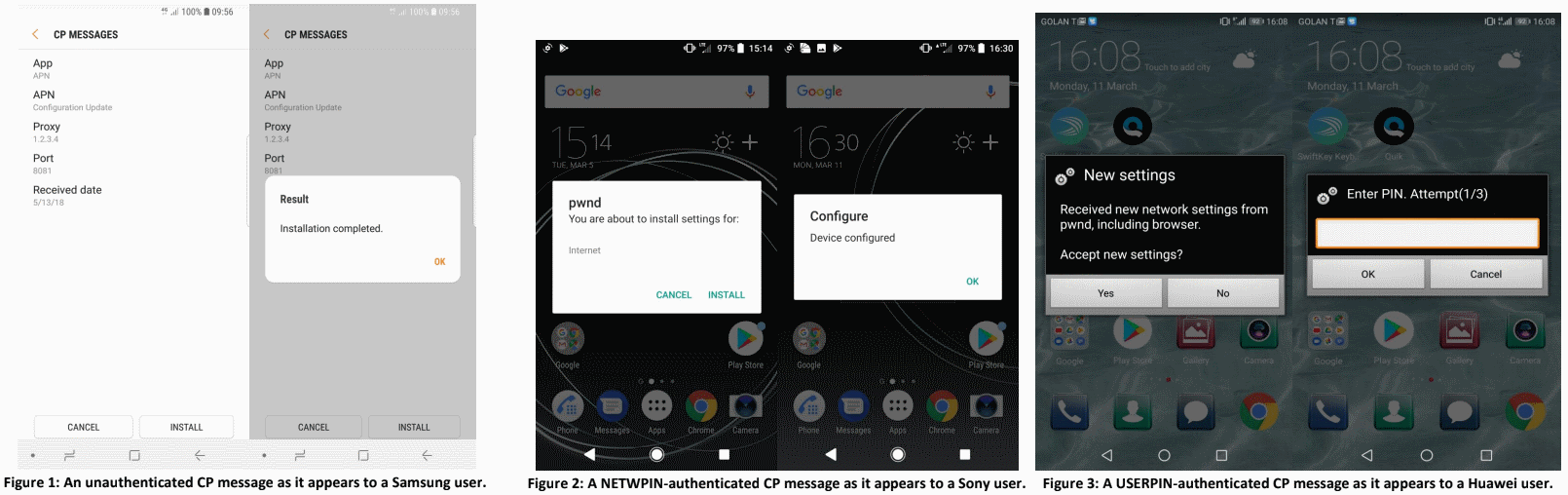

Para peneliti mengatakan mereka dapat mengirim pesan OMA CP ke perangkat Samsung, Huawei, LG dan Sony, yang menerima pesan-pesan ini, bahkan jika mereka tidak berasal dari sumber yang dapat diandalkan.

Ponsel Samsung menerima semua jenis pesan OMA CP, tanpa mekanisme otentikasi atau verifikasi.

Perangkat Huawei, LG dan Sony sedikit lebih aman, karena mereka membutuhkan pengirim pesan OMA CP untuk memberikan kode IMSI telepon sebelum menerima pesan.

Kode IMSI adalah string 64-bit yang spesifik untuk setiap perangkat, dan dalam jaringan telepon, itu bisa setara dengan alamat IP, dan itulah cara penyedia seluler membedakan setiap pengguna dan bagaimana mereka mengarahkan panggilan dan pesan SMS / MMS untuk setiap pengguna.

Peretas dapat menggunakan kode IMSI yang diperoleh melalui aplikasi berbahaya atau kebocoran data dalam aplikasi yang sah untuk menargetkan pengguna tertentu dengan pesan OMA CP palsu.

Tiga dari pemasok telah menambal atau sedang dalam proses menambal vektor serangan ini, setelah diberitahu untuk pertama kalinya masalah pada bulan Maret tahun ini.

- Samsung menyertakan solusi untuk mengatasi aliran phishing ini dalam rilis pemeliharaan keamanannya untuk bulan Mei ( SVE-2019-14073 )

- LG meluncurkan solusinya pada bulan Juli ( LVE-SMP-190006 )

- Huawei berencana untuk memasukkan solusi UI untuk OMA CP dalam generasi berikutnya dari seri Mate atau smartphone seri P.

- Sony adalah satu-satunya penyedia yang tidak mengirim solusi.

Kerentanan baru ini menyoroti kurangnya keamanan perangkat seluler, jadi dari Check Point mereka menekankan perlunya melindungi smartphones. Dalam hal ini, perusahaan memiliki SandBlast Mobile, solusi yang melindungi terhadap serangan Man-in-the-Middle melalui Wi-Fi, eksploitasi OS, dan tautan berbahaya.