Malware Emotet Sekarang Membasahi Jaringan Wi-Fi Terdekat untuk Menginfeksi Korban Baru

Emotet, trojan terkenal di balik sejumlah kampanye spam yang digerakkan oleh botnet dan serangan ransomware, telah menemukan vektor serangan baru: menggunakan perangkat yang sudah terinfeksi untuk mengidentifikasi korban baru yang terhubung ke jaringan Wi-Fi terdekat.

Menurut peneliti di Binary Defense, yang baru ditemukan Emotet sampel memanfaatkan modul "Wi-Fi spreader" untuk memindai jaringan Wi-Fi, dan kemudian mencoba menginfeksi perangkat yang terhubung dengannya.

Perusahaan cybersecurity mengatakan penyebar Wi-Fi memiliki stempel waktu 16 April 2018, menunjukkan perilaku penyebaran telah berjalan "tanpa disadari" selama hampir dua tahun hingga terdeteksi untuk pertama kalinya bulan lalu.

Perkembangan ini menandai peningkatan kemampuan Emotet, karena jaringan yang dekat secara fisik dengan korban asli sekarang rentan terhadap infeksi.

Bagaimana Modul Wi-Fi Spreader Emotet Bekerja?

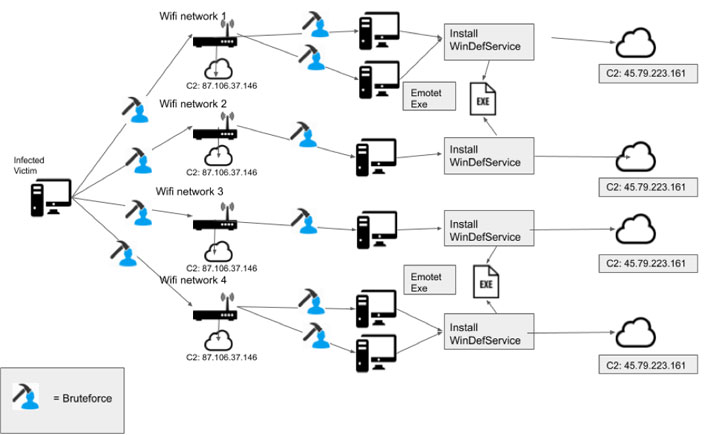

Versi terbaru dari malware bekerja dengan memanfaatkan host yang sudah dikompromikan untuk mendaftar semua jaringan Wi-Fi terdekat. Untuk melakukannya, ia menggunakan antarmuka wlanAPI untuk mengekstrak SSID, kekuatan sinyal, metode otentikasi (WPA, WPA2, atau WEP), dan mode enkripsi yang digunakan untuk mengamankan kata sandi.

Saat memperoleh informasi untuk setiap jaringan dengan cara ini, worm mencoba untuk terhubung ke jaringan dengan melakukan serangan brute-force menggunakan kata sandi yang diperoleh dari salah satu dari dua daftar kata sandi internal. Jika koneksi gagal, ia pindah ke kata sandi berikutnya dalam daftar. Tidak segera jelas bagaimana daftar kata sandi ini disatukan.

Tetapi jika operasi berhasil, malware menghubungkan sistem yang dikompromikan pada jaringan yang baru diakses dan mulai menghitung semua bagian yang tidak disembunyikan. Itu kemudian melakukan serangan brute-force putaran kedua untuk menebak nama pengguna dan kata sandi semua pengguna yang terhubung ke sumber daya jaringan.

Setelah berhasil memaksa pengguna dan kata sandi mereka, worm tersebut bergerak ke fase berikutnya dengan menginstal muatan berbahaya – disebut "service.exe" – pada sistem jarak jauh yang baru terinfeksi. Untuk menyelubungi perilakunya, muatan dipasang sebagai Windows Layanan Sistem Pembela (WinDefService).

Selain berkomunikasi dengan server perintah-dan-kontrol (C2), layanan bertindak sebagai dropper dan mengeksekusi biner Emotet pada host yang terinfeksi.

Fakta bahwa Emotet dapat melompat dari satu jaringan Wi-Fi ke yang lain menempatkan tanggung jawab pada perusahaan untuk mengamankan jaringan mereka dengan kata sandi yang kuat untuk mencegah akses yang tidak sah. Malware juga dapat dideteksi dengan secara aktif memantau proses yang berjalan dari folder sementara dan folder data aplikasi profil pengguna.

Emotet: Dari Perbankan Trojan ke Malware Loader

Emotet, yang pertama kali diidentifikasi pada tahun 2014, telah berubah dari asalnya sebagai Trojan perbankan menjadi "pisau Swiss Army" yang dapat berfungsi sebagai pengunduh, pencuri informasi, dan spambot tergantung pada cara penyebarannya.

Selama bertahun-tahun, itu juga menjadi mekanisme pengiriman yang efektif untuk ransomware. Jaringan IT Lake City lumpuh Juni lalu setelah seorang karyawan secara tidak sengaja membuka email mencurigakan yang mengunduh Emotet Trojan, yang kemudian mengunduh trojan TrickBot dan ransomware Ryuk.

Meskipun kampanye yang digerakkan oleh Emotet sebagian besar menghilang sepanjang musim panas 2019, kampanye itu kembali pada bulan September melalui "email yang ditargetkan secara geografis dengan iming-iming dan merek berbahasa lokal, sering kali bertema keuangan, dan menggunakan lampiran dokumen jahat atau tautan ke dokumen serupa, yang , ketika pengguna mengaktifkan makro, instal Emotet. "

"Dengan tipe loader yang baru ditemukan ini digunakan oleh Emotet, vektor ancaman baru diperkenalkan pada kemampuan Emotet," para peneliti Binary Defense menyimpulkan. "Emotet dapat menggunakan tipe pemuat ini untuk menyebar melalui jaringan nirkabel terdekat jika jaringan menggunakan kata sandi tidak aman."