Peretas Dapat Menggunakan Gelombang Ultrasonik untuk Mengontrol Perangkat Asisten Suara secara Diam-diam

Para peneliti telah menemukan cara baru untuk menargetkan perangkat yang dikontrol suara dengan menyebarkan gelombang ultrasonik melalui bahan padat untuk berinteraksi dan mengkompromikan mereka menggunakan perintah suara yang tidak terdengar tanpa sepengetahuan korban.

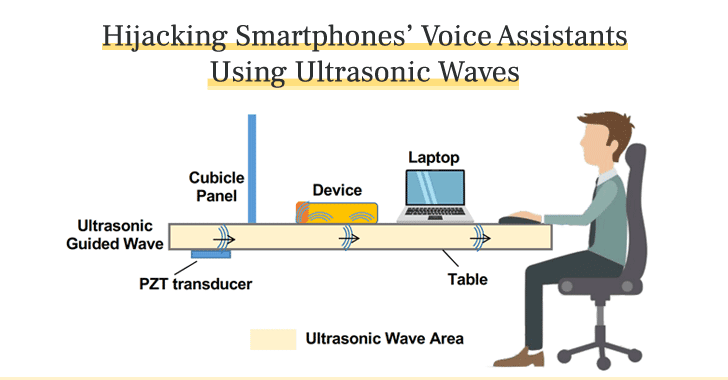

Disebut "SurfingAttack," serangan itu memanfaatkan sifat unik dari transmisi akustik dalam bahan padat – seperti tabel – untuk "memungkinkan beberapa putaran interaksi antara perangkat yang dikontrol suara dan penyerang jarak yang lebih jauh dan tanpa harus sejalan dari penglihatan. "

Dengan melakukan hal itu, penyerang dapat berinteraksi dengan perangkat menggunakan asisten suara, membajak kode otentikasi dua faktor SMS, dan bahkan melakukan panggilan penipuan, para peneliti menggariskan di koran, sehingga mengendalikan perangkat korban secara tidak mencolok.

Penelitian ini diterbitkan oleh sekelompok akademisi dari Michigan State University, Washington University di St. Louis, Chinese Academy of Sciences, dan University of Nebraska-Lincoin.

Hasilnya dipresentasikan pada Simposium Keamanan Sistem Terdistribusi Jaringan (NDSS) pada 24 Februari di San Diego.

Bagaimana Cara Kerja SurfingAttack?

Mikrofon MEMS, yang merupakan standar pada sebagian besar perangkat yang dikendalikan oleh asisten suara, berisi pelat kecil dan built-in yang disebut diafragma, yang ketika dipukul dengan gelombang suara atau cahaya, diterjemahkan menjadi sinyal listrik yang kemudian diterjemahkan ke dalam perintah sebenarnya.

Serangan novel mengeksploitasi sifat nonlinear dari rangkaian mikrofon MEMS untuk mengirimkan sinyal ultrasonik berbahaya – gelombang suara frekuensi tinggi yang tidak terdengar ke telinga manusia – menggunakan transduser piezoelektrik $ 5 yang melekat pada permukaan meja. Terlebih lagi, serangan dapat dieksekusi sejauh 30 kaki.

Untuk menyembunyikan serangan dari korban, para peneliti kemudian mengeluarkan gelombang ultrasonik terpandu untuk menyesuaikan volume perangkat yang cukup rendah untuk membuat respons suara tidak terlalu mencolok, sementara masih dapat merekam respons suara dari asisten melalui perangkat penyadapan yang tersembunyi lebih dekat. ke perangkat korban di bawah meja.

Setelah diatur, interloper tidak hanya dapat mengaktifkan asisten suara (misalnya, menggunakan "OK Google" atau "Hey Siri" sebagai kata bangun), tetapi juga menghasilkan perintah serangan (misalnya "baca pesan saya," atau "panggil Sam dengan speaker ponsel" ") menggunakan sistem text-to-speech (TTS) – yang semuanya ditransmisikan dalam bentuk sinyal gelombang dipandu ultrasonik yang dapat merambat di sepanjang tabel untuk mengontrol perangkat.

SurfingAttack diuji dengan berbagai perangkat yang menggunakan asisten suara, termasuk Google Pixel, Apple iPhone, dan Samsung Galaxy S9, dan Xiaomi Mi 8, dan ternyata rentan terhadap serangan gelombang ultrasonik. Itu juga ditemukan berfungsi meskipun menggunakan permukaan meja yang berbeda (mis., Logam, kaca, kayu) dan konfigurasi telepon.

Percobaan, bagaimanapun, datang dengan dua kasus kegagalan, termasuk Huawei Mate 9 dan Samsung Galaxy Note 10+, yang sebelumnya menjadi rentan saat memasang LineageOS. Mengamati bahwa suara yang direkam dari perintah ultrasound berasal Galaxy Note 10+ sangat lemah, para peneliti menghubungkan kegagalan "dengan struktur dan bahan-bahan tubuh ponsel."

Dalam apa penghiburan besar, speaker pintar dari Amazon dan Google – Amazon Echo dan Beranda Google – tidak ditemukan terpengaruh oleh serangan ini.

Serangan Berbasis Suara di Bangkit

Meskipun tidak ada indikasi sejauh ini telah dieksploitasi secara jahat di alam liar, ini bukan pertama kalinya serangan injeksi semacam ini telah terungkap.

Memang, penelitian ini dibangun di atas serangkaian studi terbaru – BackDoor, LipRead, dan DolphinAttack – yang menunjukkan kemungkinan untuk mengeksploitasi nonlinier dalam mikrofon untuk mengirimkan perintah yang tidak terdengar ke sistem melalui sinyal ultrasound.

Selain itu, sebuah studi oleh para peneliti dari University of Electro-Communications dan University of Michigan yang berbasis di Tokyo menemukan serangkaian serangan pada akhir tahun – yang disebut Light Commands – yang menggunakan laser untuk menyuntikkan perintah yang tidak terdengar ke smartphones dan pengeras suara, dan secara diam-diam menyebabkan mereka membuka kunci pintu, berbelanja di situs web e-commerce, dan bahkan memulai kendaraan.

Sementara serangan ini membutuhkan sinar laser untuk berhadapan langsung dengan perangkat target yang bersangkutan, kemampuan propagasi unik SurfingAttack menghilangkan kebutuhan ini, memungkinkan penyerang potensial untuk berinteraksi dari jarak jauh dengan perangkat yang diaktifkan suara dan menjalankan perintah yang tidak sah untuk mengakses sensitif. informasi tanpa sepengetahuan korban.

Jika ada, penelitian terbaru menghadirkan vektor serangan baru yang akan mengharuskan pembuat perangkat untuk membangun pertahanan keamanan baru dan melindungi perangkat dari serangan berbasis suara yang semakin menjadi titik masuk bagi semuanya yang ada di rumah.