Peretas Magecart Berkompromi 80 Lebih Banyak Situs eCommerce Mencuri Kartu Kredit

Peneliti Cybersecurity telah menemukan lebih dari 80 situs web e-commerce Magecart yang dikompromikan yang secara aktif mengirimkan informasi kartu kredit pembeli online ke server yang dikendalikan penyerang.

Mengoperasikan bisnis mereka di Amerika Serikat, Kanada, Eropa, Amerika Latin, dan Asia, banyak dari situs web yang dikompromikan ini adalah merek terkemuka di industri olahraga motor dan mode, menurut para peneliti di Aite Group dan Arxan Technologies hari ini dalam sebuah laporan yang dibagikan kepada The Hacker Berita

Di dunia yang semakin digital, serangan Magecart telah muncul sebagai ancaman utama keamanan dunia maya terhadap situs web e-commerce.

Magecart adalah istilah umum yang diberikan kepada berbagai kelompok kejahatan dunia maya yang berspesialisasi dalam implantasi skimmer kartu kredit online secara diam-diam pada situs web e-commerce yang dikompromikan dengan maksud untuk mencuri detail kartu pembayaran pelanggan mereka.

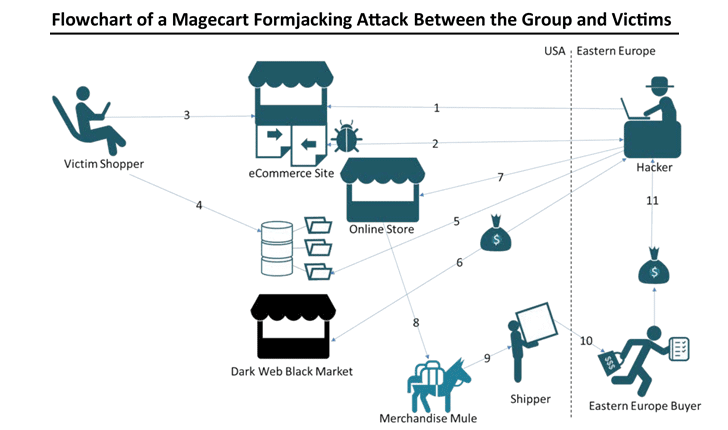

Skimmer kartu kredit virtual ini, juga dikenal sebagai serangan formjacking, pada dasarnya adalah kode JavaScript yang diam-diam dimasukkan peretas ke situs web yang disusupi, sering kali di laman keranjang belanja, dirancang untuk menangkap informasi pembayaran pelanggan secara waktu nyata dan mengirimkannya ke penyerang jarak jauh -kontrol server.

Magecart dalam berita banyak akhir-akhir ini karena melakukan beberapa perampokan terhadap perusahaan besar termasuk British Airways, Ticketmaster, Newegg, dan lainnya.

Kampanye yang baru saja diungkapkan itu bukan milik satu kelompok peretas Magecart; sebaliknya, para peneliti menggunakan mesin pencari kode sumber untuk mencari JavaScript yang dikaburkan di Internet dengan pola jahat yang sebelumnya terlihat dalam skimmers kartu kredit virtual Magecart.

Menurut para peneliti, teknik ini memungkinkan mereka dengan cepat mengungkap lebih dari 80 situs web e-commerce yang dikompromikan oleh kelompok-kelompok Magecart, yang sebagian besar ditemukan menjalankan versi Magento CMS yang sudah usang yang rentan terhadap pengunggahan yang tidak diautentikasi dan kerentanan eksekusi kode jarak jauh.

"Tidak adanya perlindungan dalam aplikasi, seperti kebingungan kode dan deteksi kerusakan, membuat aplikasi web rentan terhadap jenis serangan cyber yang disebut formjacking," kata para peneliti.

"Banyak situs yang disusupi menjalankan versi 1.5, 1.7, atau 1.9. Unggahan file sewenang-wenang, eksekusi kode jarak jauh, dan kerentanan pemalsuan permintaan lintas situs semua memengaruhi Magento versi 2.1.6 dan di bawahnya. Meskipun tidak dapat dinyatakan secara otoritatif bahwa inilah yang menyebabkan pelanggaran situs-situs ini, ini adalah versi Magento yang rentan yang memungkinkan musuh untuk menyuntikkan kode pembajakan form ke dalam situs. "

Meskipun para peneliti belum menyebutkan perusahaan yang dikompromikan dalam laporannya, mereka bekerja dengan penegak hukum federal untuk memberi tahu semua organisasi yang terkena dampak serta server di luar lokasi sebelum menerbitkan laporan mereka.

"Karena ini adalah proyek yang sedang berlangsung dan aktif, kami telah memutuskan untuk tidak menyebutkan nama situs korban," kata para peneliti kepada The Hacker News.

Selain itu, para peneliti juga menganalisis kegiatan monetisasi Magecart dan menemukan bahwa selain menjual data kartu pembayaran curian di forum web gelap, para penyerang juga membeli barang dagangan di situs belanja online yang sah dan mengirimkannya ke bagal barang dagangan yang dipilih sebelumnya dalam upaya untuk mencuci transaksi penipuan.

"Untuk merekrut bagal barang dagangan, penyerang memposting pekerjaan yang menawarkan orang kemampuan untuk bekerja dari rumah dan mendapatkan uang dalam jumlah besar untuk menerima dan mengirim ulang barang dagangan yang dibeli dengan nomor kartu kredit curian," kata para peneliti.

Keledai kemudian bekerja dengan pengirim lokal yang menerima bayaran di bawah meja untuk mengirim barang dagangan ke tujuan Eropa timur, di mana ia dijual kepada pembeli lokal, yang pada akhirnya menguntungkan penyerang sebagai pendapatan kedua.

Para peneliti merekomendasikan situs web e-commerce untuk, di prioritas utama, memperbarui atau menambal perangkat lunak platform mereka ke versi terbaru yang melindungi mereka dari eksploitasi yang diketahui.

Selain itu, situs web e-commerce juga harus menerapkan kode kebingungan dan kriptografi kotak putih untuk membuat formulir web tidak dapat dibaca oleh musuh, serta solusi untuk mendeteksi modifikasi yang tidak sah dari file situs web.

Pembeli daring juga disarankan untuk secara teratur meninjau kembali rincian kartu pembayaran dan laporan bank mereka untuk aktivitas yang tidak dikenal. Tidak peduli seberapa kecil transaksi tidak sah yang Anda perhatikan, Anda harus selalu melaporkannya ke lembaga keuangan Anda segera.