Trojan Notorious TrickBot Sekarang Mencuri Windows Kredensial Direktori Aktif

rickBot trojan yang sebelumnya mendatangkan malapetaka pada Windows pengguna dengan menonaktifkan Windows Pembela dan pengidapnya kini telah dimodifikasi untuk mencuri Windows Kredensial Direktori Aktif. Sifat baru dari trojan terkenal ini membuatnya lebih mematikan sejauh menyangkut keamanan.

Mempengaruhi Windows pengontrol domain, modul baru TrickBot trojan yang dijuluki "ADll" mengeksekusi serangkaian perintah untuk mencuri Windows Informasi Direktori Aktif. Modul baru telah ditemukan oleh Sandor Nemes, seorang peneliti keamanan dari Virus Total.

Bagaimana Windows Kredensial Direktori Aktif Disimpan?

Ketika server bertindak sebagai pengontrol domain, database Active Directory dibuat dan disimpan ke default C: Windows NTDS folder pada pengontrol domain.

Informasi termasuk kata sandi, pengguna, komputer, dan grup Windows Direktori aktif disimpan dalam file bernama ntds.dit di dalam basis data ini. Karena ini adalah informasi yang sangat sensitif, Windows mengenkripsi itu menggunakan BootKey yang disimpan dalam komponen Sistem dari Registry.

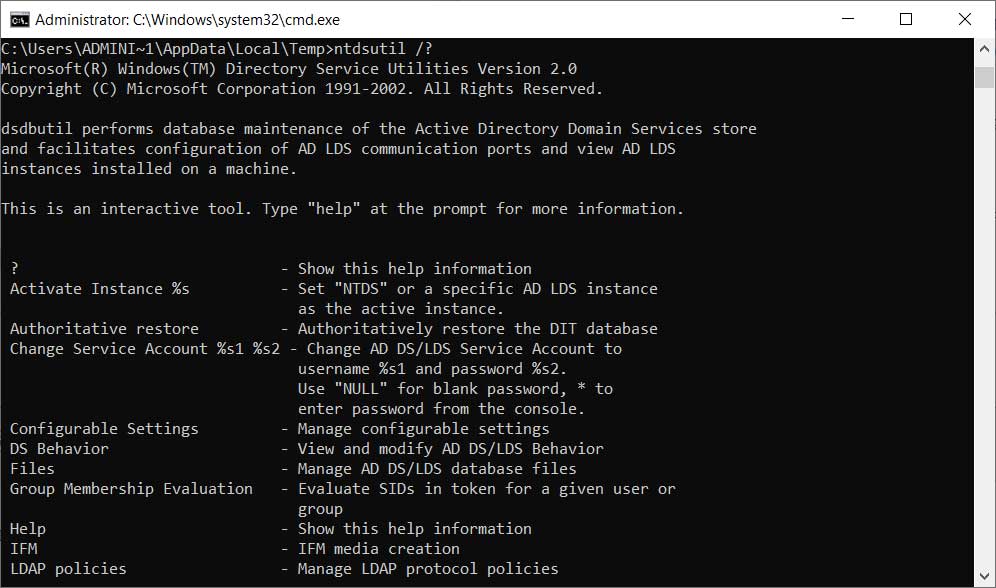

perintah ntdsutil (Sumber: Bleeping Computer)

perintah ntdsutil (Sumber: Bleeping Computer)Operasi file standar tidak dapat mengakses BootKey dan alat khusus yang disebut ntdsutil, digunakan oleh administrator melakukan pemeliharaan database digunakan untuk bekerja dengannya ntds.dit basis data.

Bagaimana TrickBot Mencuri Kredensial Direktori Aktif?

Untuk membuat dump Direktori Aktif, administrator menggunakan perintah bernama ifm (instal dari media). Perintah ini menciptakan media instalasi untuk mengatur Pengontrol Domain baru.

Modul ADll TrickBot trojan baru menyalahgunakan ifm perintah untuk membuat salinan Windows Database direktori aktif. Seluruh database dibuang ke % Temp% map. Bot kemudian mengirimkan informasi yang dikumpulkan kepada penulis.

Data yang dipanen dapat digunakan untuk menginfeksi lebih banyak komputer di jaringan dan dapat digunakan oleh malware lain seperti Ryuk ransomware yang selalu mencari kerentanan seperti itu.

Untuk mempelajari lebih lanjut tentang bagaimana trojan TrickBot dan malware lainnya dapat mengeksploitasi layanan Active Directory, Anda dapat menonton video ini oleh Vitali Kremez dari SentinelLabs: